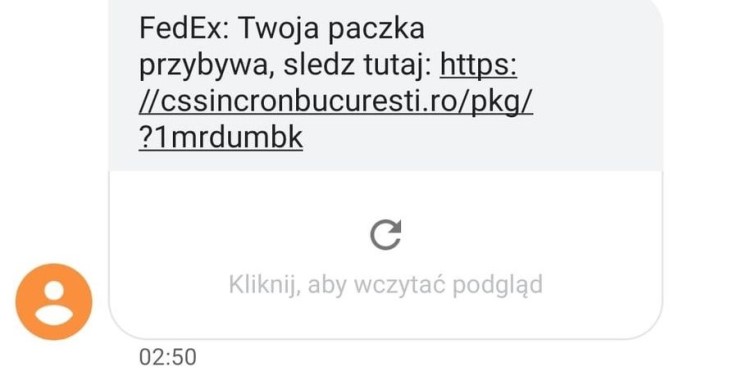

W szale wykorzystywania możliwości smartfonów często zapominamy o tym, że przede wszystkim telefon dzwoni. Tzn. ma dzwonić. Gry, serwisy wideo, aplikacje biurowe – temu poświęcamy gros czasu z urządzeniem. Nic dziwnego, że z nudów czasami telefon dzwoni. Np. do Hiszpanii. Bez naszej wiedzy.

Nie żartuję. Wirusy mogą robić różne sztuki, grunt żeby przynosiły korzyści przestępcom/oszustom. Z dzwonienia, czy wysyłania SMSów można to zrobić w sposób wyjątkowo łatwy – wystarczy umówić się z dostawcą telefonicznym z innego kraju na „działkę” za terminowanie ruchu. Nie trzeba przecież mówić, że dzieje się to nielegalnie.

Kilka lat temu na stronie CERT Orange Polska opisywaliśmy sytuację, gdy karty SIM w urządzeniach internetu rzeczy wysyłały zagraniczne SMSy. Wtedy też część zysków za terminowanie wpadała do kieszeni oszustów. Na jednej wiadomości szału nie było, ale kiedy szły w setki tysięcy – to już było o czym mówić. Tym razem chodzi o rozmowy zagraniczne (potwierdzone kierunki do Hiszpanii i na Litwę). Oczywiście fakt ich występowania jest skrzętnie ukrywany przez złośliwe oprogramowanie. Rozmów nie będzie więc w menu telefonu, wśród ostatnio wykonanych. Efekt zobaczycie dopiero na rachunku. A ten może okazać się bolesny.

Brawa dla Gigaseta

Skąd biorą się takie rozmowy? Oczywiście ze złośliwego kodu, znanego pod nazwami Trojan Triada i AndroidHiddenAds. Ten pierwszy to w znaczącej element oprogramowania telefonu! W tej sytuacji nie ma mowy o nieostrożności użytkownika – on po prostu dostaje już telefon z „wkładką”. W naszych analizach najczęściej pojawiała się marka Gigaset, której eksperci – jak się okazuje – już od jakiegoś czasu trzymają rękę na pulsie.

Problem pojawił sie podczas rutynowych analiz kontrolnych, został potwierdzony we współpracy z ekspertami z dziedziny informatyki śledczej. Zainfekowane zostały tylko niektóre urządzenia, złośliwe oprogramowanie zostało na nich zainstalowane przez zainfekowany serwer należący do zewnętrznego dostawcy usług aktualizacji.

Potencjalny problem może dotyczyć starszych modeli smartfonów z serii GS160, GS170, GS180 (wszystkie wersje oprogramowania), GS270 (do wersji S138) GS270 plus (do wersji S139) oraz GS370 i GS370 Plus (do wersji S128).

To wyjątek z treści oficjalnej informacji, zawierającej również rekomendacje bezpieczeństwa. To jedna z firm, której nazwa pojawia się w kontekście Triady i AndroidHiddenAds, ale jedyna, która – według naszych informacji – poinformowała swoich polskich użytkowników o zagrożeniu! Brawo!

Jeśli więc bez Twojej wiedzy telefon dzwoni – oby to był Gigaset.

Zerknij na CyberTarczę

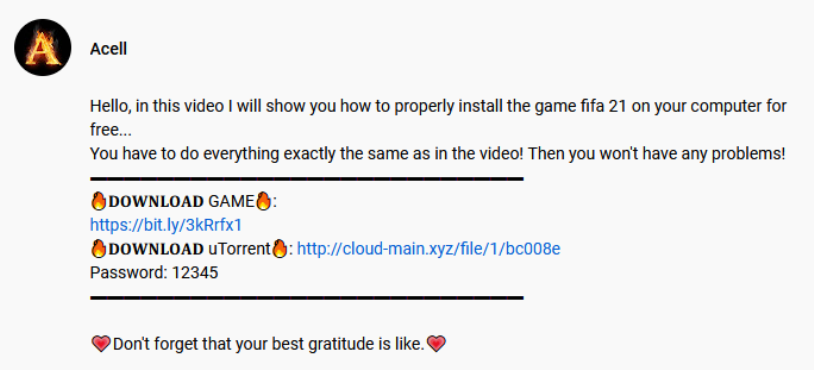

A co jeśli masz obawy ale nie masz pewności? Podejrzane aktywności opisywanego typu zaobserwowaliśmy na telefonach z niższej półki, głównie marek popularnych w Azji i nie-, bądź mało znanych w Europie. Jeśli masz telefon w sieci Orange Polska – wyłącz WiFi i zajrzyj na stronę CyberTarczy. Potem zerknij na billing. No i – last, but not least – nie zaszkodzi poszukać na swoim telefonie programów, opisanych we wspominanym komunikacie Gigaseta. Jeśli na liście aplikacji znajdziesz którąś z poniższych:

- Gem

- Smart

- Xiaoan

- easenf

- Tayase

- com.yhn4621.ujm0317

- com.wagd.smarter

- com.wagd.xiaoan

przede wszystkim spróbuj je usunąć. Jeśli to nie zadziała – czeka Cię niestety doprowadzenie urządzenia do stanu fabrycznego i aktualizacja oprogramowania. Jeśli po resecie oprogramowanie pozostanie – kolejnym krokiem będzie niestety zmiana telefonu.

Telefon dzwoni – co robić, by tego uniknąć?

Przede wszystkim po prostu uważać co kupujemy. Nie dość, że wśród urządzeń, w których potwierdziliśmy infekcje, znaczącą większość stanowiły smartfony marek nieznanych lub mało znanych w Polsce, dodatkowo, gdy sieć sprzedaży/gwarancyjna nie funkcjonuje w Europie, trudno jest dochodzić swoich praw.

Dobrym sposobem na uniknięcie ryzyka jest karta SIM w formule przedpłaconej. Biorąc pod uwagę, że telefony z niskiej półki często kupujemy młodzieży, dzięki temu kontrolujemy wydatki, a w przypadku infekcji, stracimy tylko to, co już wpłaciliśmy. Warto też pamiętać o specyfice systemu Android, bo to on absolutnie dominuje w niskiej półce smartfonów. Co roku system Google’a otrzymuje nową wersję główną, co wiąże się m.in. z bezpieczeństwem. Czy to nowe funkcjonalności (np. selektywny przydział uprawnień aplikacjom, ochronę przed nieświadomym wysyłaniem płatnych SMSów, czy konieczność potwierdzenia przydzielenia ważnych funkcji (np. wysyłki SMSów) aplikacjom trzecim), czy też po prostu świeże poprawki bezpieczeństwa. Renomowane firmy gwarantują aktualizację do 2, rzadko 3 dużych wersji. Przy urządzeniach mniej znanych firm żadnej gwarancji nie mamy.

A najlepiej kupić telefon w naszym sklepie, wybór mamy, że hoł-hoł-hoł! 🙂