Jak to fajnie, jak w momencie szukania pomysłu na tekst, ten przychodzi do mnie sam. Słyszeliście pewnie o problemach, jakie minionej nocy miał Twitter, czy raczej jedni z jego najbardziej opiniotwórczych użytkowników. Jeśli nie korzystacie z serwisu społecznościowego spod znaku niebieskiego ptaka: wg. opisu Twittera, charakterystycznym niebieskim znakiem oznaczane są konta firm/osób publicznych zweryfikowane jako autentyczne.

Dokładnie tych samych osób, które w nocy ze środy na czwartek chciały wszystkim zainteresowanym pomnażać bitcoiny. Czy raczej – tak to miało wyglądać.

Przelej mi bitcoiny, dam Ci drugie tyle

Były prezydent USA rozdający bitcoiny, tak po prostu? Nie tylko on – jeszcze Elon Musk, Bill Gates, Jeff Bezos, Apple, firmy powiązane z kryptowalutami… Zbyt piękne, żeby było prawdziwe? No jasne, ciekawe, czy ktokolwiek się na to nabrał. Jak to się stało? Po dłuższy, wyjaśniający sytuację artykuł, pozwolę sobie odesłać Was do The Verge, gdzie świetnie to opisano. Dla niecierpliwych: przestępcy przy użyciu socjotechnicznego tricku przejęli kontrolę nad komputerem jednego z pracowników Twittera. Tam wykorzystali wewnętrzne narzędzie firmy po to, by… zresetować hasła celebrytów (i mieć dostęp do nowych, rzecz jasna). Efekt – początkowo „zweryfikowani” nie mogli pisać żadnych tweetów, a później Twitter wprowadził (nieidealny) mechanizm uniemożliwiający wrzucanie adresów portfeli Bitcoinowych.

Drugi składnik Cię (zazwyczaj) uratuje

Skoro po wyjaśnienia odsyłam Was na zewnątrz, to po co w ogóle o tym piszę? Ano po to, że taka sytuacja to wyjątkowa okazja do tego, by przypomnieć o tym, że uwierzytelnianie dwuskładnikowe… Dobra, tutaj akurat by pewnie nie pomogło (zakładam, że przynajmniej jeden z zaatakowanych używa 2FA), ale akurat tego typu spektakularne ataki zdarzają się ekstremalnie rzadko. Dodatkowo, nikt z nas nie jest HVT (high value target, cel wysokiej wartości) na tyle, by – cóż, by wypłacać innym bitcoiny 😉 Dlatego, by uchronić zwykłego internautę przed atakiem nieco niższym poziomie wyrafinowania, 2 Factor Authentication wystarczy (o czym zresztą pisałem na blogu jakiś czas temu).

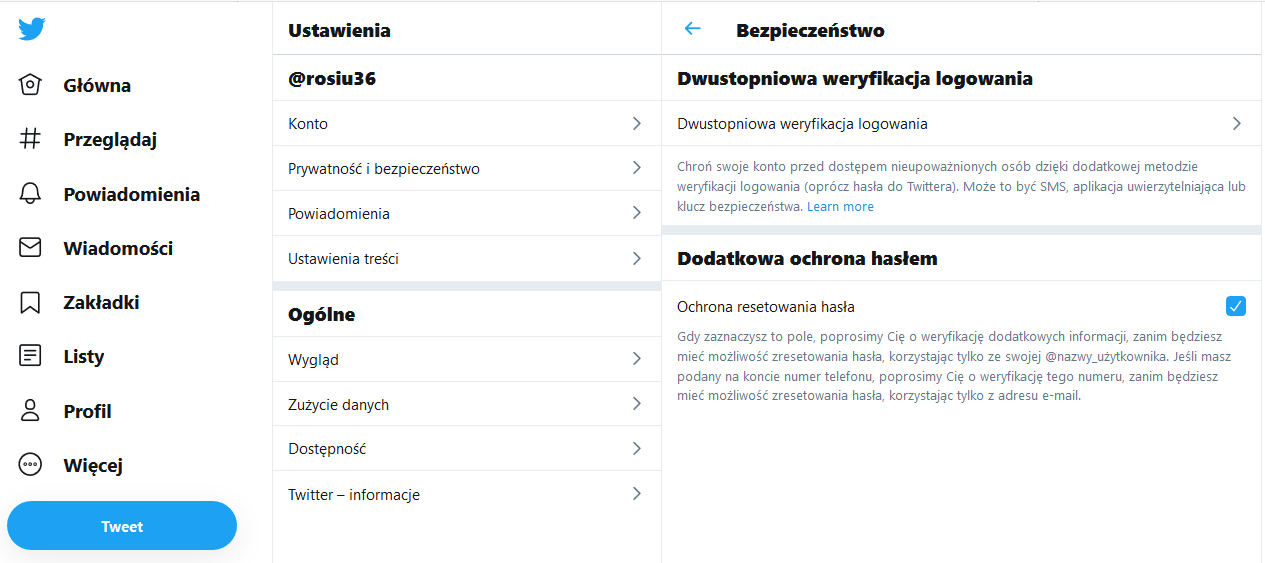

O co chodzi z tym 2FA? Jeśli już wiecie, to: po pierwsze – bardzo dobrze; po drugie zaś – wiecie, dlaczego warto to wytłumaczyć tym, którzy tą wiedzą jeszcze nie dysponują. O ile główne hasło możemy określić mianem „czegoś, co wiem”, 2FA to „coś, co mam”. I o ile ten pierwszy składnik możemy na różne sposoby stracić, z drugim tak łatwo nie będzie. I wtedy, jeśli przestępca/oszust wpisze nasz login i wykradzione hasło, zamiast uśmiechać się od ucha i zacierać ręce, zobaczy informację: „Podaj drugi składnik”. Whoopsie.

Zazwyczaj wystarczy aplikacja

Dla zastosowań służbowych warto, by 2FA był fizycznym urządzeniem (np. w przypadku pracowników Orange Polska w celu nawiązania połączenia VPN z siecią firmową niezbędny jest przypominający pendrive’a token kryptograficzny). W życiu codziennym wystarcza aplikacja, zmieniająca co 60 sekund losowy ciąg sześciu cyfr. Ja np. w ten sposób zabezpieczam 8 kont/serwisów, w tym Google, Microsoft, Twitter rzecz jasna, czy Amazon. Początkowo używałem aplikacji mobilnej Google Authenticator. Od pewnego czasu, z racji na to, iż często zmieniam testowane telefony, przerzuciłem się na Authy. Podstawową różnicą między nimi jest fakt, iż Authy trzyma moje klucze w formie zaszyfrowanej na swoich serwerach, a w momencie instalacji jej na kolejnym telefonie wymaga wpisania klucza deszyfrującego bazę, ściągniętą na urządzenie docelowe.

Jak znaleźć serwisy, wspierające 2FA? Na tej stronie znajdziecie te najpopularniejsze, a dodatkowo szczegółowy opis włączania w nich tej właśnie funkcjonalności. Największą chyba listę witryn i aplikacji obsługujących uwierzytelnianie dwuskładnikowe znajdziecie natomiast tutaj.

Włączcie 2FA. Po prostu. Nie warto dawać szansy złym ludziom.