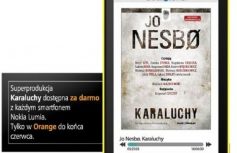

Coraz liczniejszym fanom książek słuchanych i talentu Jo Nesbø, polecam sensacyjny audiobook „Karaluchy”, który dziś zadebiutował na rynku. Zachęcam dlatego, że jeśli ktoś z Was ma dowolny model smartfona Nokia Lumia z aktywną kartą w Orange, może pobrać go za darmo i bez dodatkowych opłat za transfer danych. Wystarczy do 28 czerwca ściągnąć z Marketplace aplikację audioteka, a po jej otworzeniu darmowy audiobook będzie gotowy do pobrania. "Karaluchy” to superprodukcja z gwiazdorską obsadą. W nagraniu wzięli udział m.in. Borys Szyc, Izabela Kuna Magdalena Cielecka, Bogusław Linda i Robert Więckiewicz. Producenci dołożyli też autentyczne dźwięki miasta, które rejestrowali w Bangkoku. Całość daje ciekawe wrażenie oglądania filmu z zamkniętymi oczami. Sam nie próbowałem, ale czekam na Wasze opinie. Szczegóły znajdziecie tutaj.

Wojtek Jabczyński

Wojtek Jabczyński