Gdy piszę o różnych schematach internetowych ataków, regularnie ostrzegam Was, że sieciowe oszustwa mogą dotyczyć każdego. Tego typu scamy są groźne, jednak ataki celowane w konkretną grupę zawodową mogą - dla jej reprezentantów - okazać się znacznie groźniejsze. Właśnie trwa kampania phishingowa, której celem są lekarze.

Wiecie, że istnieją aspekty codziennego życia, których zazdrości nam większość świata? Dla mieszkańców wielu krajów szokiem jest np. poziom upowszechnienia w Polsce płatności zbliżeniowych. Próbowaliście opowiedzieć komuś o tym, na co pozwala mObywatel? Szczęki im opadną. Albo cyfryzacja służby zdrowia. W wielu krajach wciąż po recepty trzeba stać w fizycznej kolejce. A u nas lekarze mogą wystawić receptę, czy zwolnienie online. A jeśli coś funkcjonuje online - może i pewnie prędzej czy później będzie celem ataku.

Lekarze, zabezpieczcie swój dostęp do systemu Gabinet

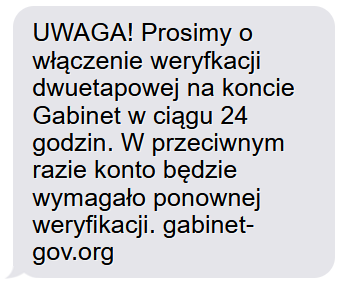

Brzmi groźnie, prawda? Jakbyście się czuli, gdyby trafił do Was taki SMS? Niekoniecznie dotyczący systemu Gabinet - po prostu dowolnego systemu, z jakiego korzystacie na co dzień.

Pierwsza myśl? "Super! Ostrzegają mnie, żebym dodatkowo zabezpieczył konto. I motywują, że jak tego nie zrobię, to będę je musiał weryfikować od nowa!".

Cóż, jeśli czytasz regularnie bloga stawiam, że zapaliła Ci się czerwona lampka. Co to za domena? gov.org? Przecież w naszym przypadku powinno być gabinet.gov[.]pl! I faktycznie tak wygląda adres, z którego korzystają lekarze logujący się do tego systemu. Ale przyznaję, że byłbym daleki od przesadnej krytyki kogoś, kto otrzymawszy wiadomość z nadpisu "Gabinet" z takim ostrzeżeniem nie zwróci uwagi, że adres odrobinę się różni. Staram się nie mówić dobrych słów o przestępcach w sieci, ale to naprawdę niegłupia socjotechniczna sztuczka.

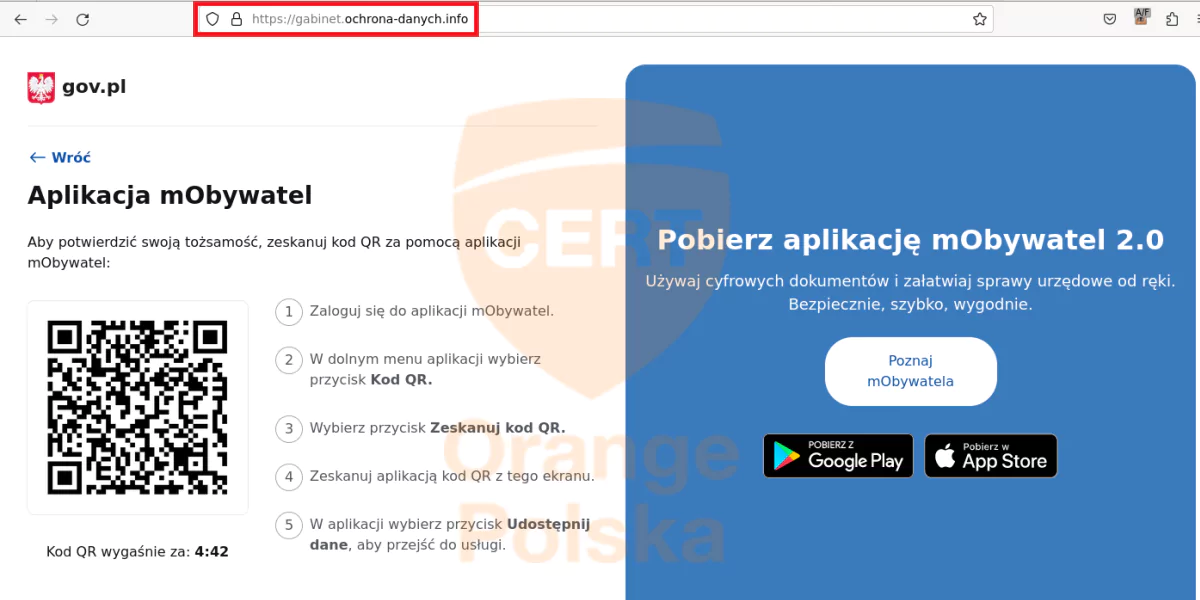

Co się będzie działo, jeśli klikniemy w link? Trafimy na stronę do złudzenia przypominającą witrynę logowania do serwisów rządowych:

Po zeskanowaniu kodu aplikacją mObywatel widzimy informację, że faktycznie potwierdzamy logowanie przy użyciu mObywatela. Tylko, że to nie my będziemy się logować, ale oszust. On pewnie podstawi ekran o tym, że już wszystko jest w porządku, a sam zacznie korzystać z uzyskanego właśnie dostępu. Co będzie mógł z nim zrobić? Wystawiać e-recepty i e-zwolnienia. Lekarze, którzy pomyśleli o potencjalnych konsekwencjach, pewnie właśnie zbledli...

Celowany atak jest bardzo groźny

Dlaczego? Przede wszystkim dlaczego uważam, że SMS-y w opisywanej kampanii trafiają do lekarzy? Bo systemy CERT Orange Polska wskazują, że wiadomości jest relatywnie mało. Oszuści zazwyczaj wysyłają bardzo duże wolumeny wiadomości, im więcej SMS-ów tym większy "zwrot z inwestycji". Jeśli konwersja z takich ataków ociera się o 2-3%, to przy 100 tysiącach SMS-ów to 2-3 tys. internautów da się złapać. Najnormalniej w świecie nie opłaca się wysyłać mniej. Chyba, że ma się pewność, do kogo się je wysyła.

W przypadku celowanego phishingu oszuści mogą go znacznie lepiej przygotować w aspekcie socjotechniki. Dopracować treść wiadomości, zadbać o nadpis, przygotować odpowiednie, jak najbardziej podobne do oryginału domeny. To nie jest "nalot dywanowy" z podejściem, że ktoś się na pewno złapie. Nie mam danych, ale byłbym w stanie postawić na to, że konwersja przy tego typu kampaniach może sięgać 15%, a może nawet i więcej.

Co robić? To samo, co przy każdej nieoczekiwanej wiadomości, która wygląda dziwnie. Chociaż nie. W zasadzie to samo, co przy każdej sytuacji, gdy pojawia się monit o podanie hasła lub potwierdzenie logowania w inny sposób.

Sprawdź adres strony!

A jeśli masz wątpliwości - skontaktuj się z domniemanym nadawcą mailem lub telefonicznie. Czy to lekarze, czy inna grupa zawodowa, czy też każdy zwykły internauta. Wbijcie to sobie w głowy. Zawsze sprawdzajcie. A ryzyko, że padniecie ofiarą oszustwa spadnie niemal do zera.

Michał Rosiak

Michał Rosiak