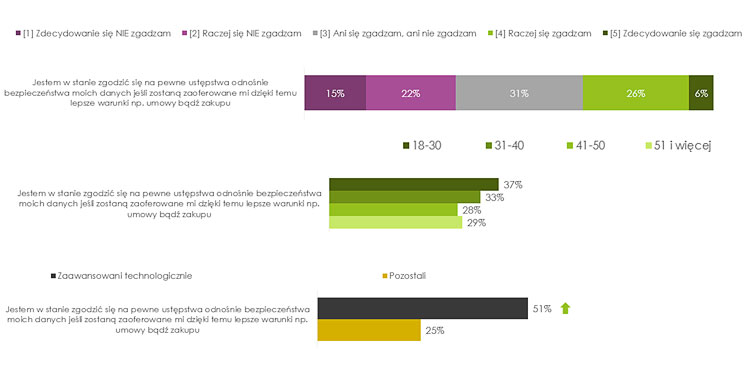

Czy jesteśmy w stanie zgodzić się na pewne ustępstwa w dbaniu o swoje bezpieczeństwo i dane na rzecz lepszych warunków umowy czy oferty? Tak postawione pytanie pojawiło się w naszym badaniu „Digital ethics – polscy konsumenci wobec wyzwań etycznych związanych z rozwojem technologii”.

37% respondentów nie wyraża na to zgody, 31% nie ma sprecyzowanej opinii na ten temat, a 32% byłoby skłonnych zgodzić się na takie rozwiązanie. To dość równomierne rozłożenie opinii. Natomiast są różnice związane zaawansowaniem technologicznym i wiekiem respondentów.

Pewni swoich umiejętności

Osoby o wyższych kompetencjach technologicznych mają większą świadomość tego, jak na nasze życie moralne wpływają nowe technologie – 92% zgadza się na to, że nowe technologie zmieniają granice etyczne (inni respondenci to 77% wskazań). Wyrażają oni też przekonanie, że wraz z rozwojem technologii trzeba większą wagę przykładać do bezpieczeństwa – zaawansowani technologicznie 72% vs. pozostali 58%. Co ciekawe, osoby zaawansowane technologicznie dwa razy częściej skłonne byłyby poświęcić swoje bezpieczeństwo i prywatność na rzecz lepszej oferty – sądzi tak 51% badanych z tej grupy (pozostali – 25%).

Zaawansowani technologiczne są raczej technoentuzjastami – interesują się technologiami, chcą z nich korzystać jako pierwsi. W połączeniu z poczuciem eksperckiej wiedzy o technologii może to prowadzić do poczucia obniżonego osobistego poczucia zagrożenia związanego z ewentualnymi nadużyciami. Rozumieją, że jest to wyzwaniem i widzą, że wraz z rozwojem technologii konieczna jest większa uważność w kwestii zagrożeń w internecie i bezpieczeństwa danych, ale uważają, że sami mają wiedzę niezbędną, żeby ochronić się przed tymi problemami. Stąd zapewne ich duża gotowość do ustępstw w kwestii bezpieczeństwa danych w zamian za korzystne oferty – są przekonani, że potrafią rozpoznać zbyt daleko idące ustępstwa i nie zgodzą się na nie (przy czym obiektywnie niekoniecznie musi to być prawdą).

Prywatność jest walutą

Podobnie młodsi internauci, którzy żyją otoczeni technologią od dziecka i przez samo przyzwyczajenie do niej bardziej jej ufają (więc mogą się mniej obawiać niekorzystnych konsekwencji nadużyć). Lepiej odnajdują się też w sytuacji trade-off, gdzie w zamian za swoje dane osobowe otrzymują lepsze usługi lub korzystne oferty – są pragmatyczni i skłonni korzystać z waluty, jaką stały się ich dane. Jak pokazują europejskie badania, są też przekonani, że umieją się skutecznie chronić przed nadużyciami w internecie i będą umieli zidentyfikować próbę oszustwa lub nielegalnego wykorzystania danych, mają najmniej obaw dotyczących swojego szeroko rozumianego bezpieczeństwa online.

A może przyzwyczajeni do nowych technologii przyzwyczaili się też do przekazywania i ujawniania swoich danych? Rodzi się więc pytanie, czy prywatność jest dla nich taką wartością, jak dla starszych użytkowników sieci?

J. Rifkin – amerykański ekonomista i publicysta, autor wielu książek o rozwoju świata i technologii, jest zdania, że połączenie każdego i wszystkiego w globalną neurosieć wyprowadza rodzaj ludzki z ery prywatności, która była wyznacznikiem nowoczesności, i wprowadza go w erę przejrzystości. Dla młodego pokolenia dorastającego w globalnie połączonym świecie, gdzie każdy moment życia jest chętnie dokumentowany i szeroko rozpowszechniany za pośrednictwem mediów społecznościowych, prywatność straciła na znaczeniu.

Więcej o na ten temat znajdziecie w Raporcie „Digital ethics – polscy konsumenci wobec wyzwań etycznych związanych z rozwojem technologii”. Jest on efektem współpracy Wydziału Zarządzania Uniwersytetu Łódzkiego i Orange Polska. Obejmuje wyniki badań w czterech obszarach: wzorce moralne, znajomość i zakres korzystania z technologii, obawy oraz wątpliwości etyczne związane z technologią a także odpowiedzialność i bezpieczeństwo w świecie technologii.

Monika Kulik

Monika Kulik  Wojtek Jabczyński

Wojtek Jabczyński

Daria Drabik

Daria Drabik

Komentarze

Pobrane, to czytamy – 78 stron 🙂

Odpowiedz