DDoS, Distributed Denial of Service. "Po naszemu" Rozproszona Odmowa Dostępu". Niby nie brzmi strasznie, a jest w stanie zrobić poważną krzywdę biznesowi. W najlepszym przypadku przeszkodzić w odniesieniu sukcesu w grze online.

Kiedyś synonimem zagrożenia w internecie był "wirus". Mityczny wirus kursował w społecznej świadomości niczym yeti - podobno istnieje, ale nikt go nigdy nie widział. Stworzenie legendarnego ILOVEYOU, który w 2000 roku zainfekował 10% internetu (inna sprawa, że wtedy było ich "raptem" 413 mln, podczas gdy obecnie przekroczyliśmy 5 mld) wymagało kompetencji programistycznych. Obecnie podaż - hmmm - złośliwej aktywności jest tak duża, że krzywdę można zrobić praktycznie każdemu. Nawet za cenę tygodniówki przeciętnego nastolatka.

Czym tak naprawdę jest DDoS?

Nie bez kozery w poprzednim akapicie użyłem zwrotu "złośliwa aktywność". O ile bowiem z tym, co od dawnych czasów znamy jako wirusy, zabezpieczenia sieci i komputerów radzą sobie całkiem nieźle, z atakiem DDoS nie jest już tak łatwo.

Czym jest DDoS? Wyobraźmy sobie, że strona WWW to... pociąg metra. O ile poza szczytem wchodzimy do niego bez większego problemu (czyli zaglądamy na stronę i dowiadujemy się tego, czego potrzebujemy), to już w godzinach szczytu może wyglądać tak:

Pozostając przy tej analogii, atak DDoS można określić mianem "symulatora godzin szczytu w metrze w Tokio".

Atakujący generują ruch tak ogromny (sprowadzają na stację tylu pasażerów), że wejście na stronę (dostanie się do pociągu) staje się niemożliwe. Taki atak potrafi zarówno ograniczyć dostęp (spowodować odmowę dostępu, stąd nazwa) do strony WWW, jak też uniemożliwić ofierze połączenie np. z serwerem gier online. Do tego drugiego używany jest nawet częściej!

Jak przeprowadza się DDoS?

Generalnie to po prostu znajduje się w sieci ofertę i kupuje. Podaż tego typu serwisów jest tak duża, że krótki DDoS można kupić za 10$. Ba, w ramach proof-of-concept nawet dostać za darmo. A jak robią to przestępcy?

- przede wszystkim dysponują botnetem, czyli dużą (kilku/dziesięcio/set-tysięczną grupą przejętych komputerów)

- z botnetu (lub jego części) wysyłają zapytanie (lub ich serię) do podatnego serwisu (o tym więcej zaraz)

- wysyłając zapytanie podszywają się (spoofują) pod adres IP ofiary, w efekcie czego serwis odpowiada ofierze

- jeśli komputery botnetu wygenerują wystarczająco wielu "pasażerów metra" - do tego pociągu już nikt nie wsiądzie...

Jak najlepiej zrobić efektowny DDoS? Znajdując serwis/protokół, który na proste zapytanie odpowiada jak najdłuższym (to tzw. atak reflection/amplification, odbicie/wzmocnienie). Np. wysyłając zapytanie do niezabezpieczonego serwera NTP dostaniemy odpowiedź większą o 556 razy. Dużo? Serwer memcached na 1 bajt odpowie 55... kilobajtami. Dużo? We wrześniu ubiegłego roku researcherzy odkryli podatne serwery (w liczbie 2600) jednego z rozwiązań, generujące odpowiedzi w stosunku... 4 294 967 296:1. Tak, to nie pomyłka. Większe od 4,3 MILIARDA razy od zapytania. Tutaj do grubego DDoSa nie trzeba wielkiego botnetu.

Czy można sobie z tym poradzić?

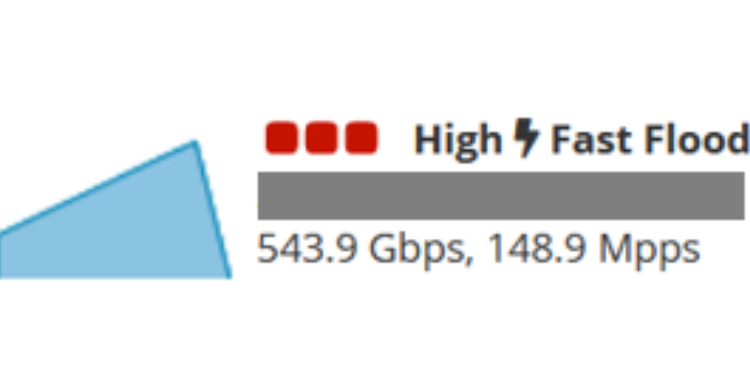

W Orange Polska przeciwdziałaniem atakom DDoS zajmujemy się już od wielu lat. Raz na jakiś czas notujemy w naszej sieci rekordowe na krajową skalę ataki. Dwa lata temu mobilnego użytkownika usług Orange Polska atakowano na poziomie 476,2 Gb/s (gigabitów na sekundę). Kilka dni temu ten wynik został pobity. Jeden ze stołecznych Neostradowiczów "oberwał" bowiem DDoS-em liczącym w szczycie 543,9 Gb/s.

Jak sobie z tym radzimy? W 2018 roku wprowadziliśmy rozwiązanie ochrony przed DDoS oparte o BGP Flowspec. W nietechnicznym skrócie:

Przede wszystkim z racji tego, że sieć Orange Polska stanowi sporą część polskiego internetu, wiele ataków po prostu mieści się w przepustowości naszych łącz. Faktycznie podnoszą ich wysycenie, ale nie ma zagrożenia, że zauważycie taki atak przy swoim codziennym korzystaniu z sieci. Jeśli jednak chodzi o BGP Flowspec, to automatyczne zapobieganie w ten sposób atakom DDoS składa się z dwóch elementów. Po pierwsze - stale próbkujemy ruch z różnych miejsc naszej sieci szkieletowej pod kątem specyficznym dla DDoS. Adres źródłowy napastnika można oczywiście zespoofować, ale to tylko jeden z parametrów, opisujących ruch sieciowy. W kolejnym kroku, jeśli system rozpozna atak, odpowiednie informacje automatycznie trafią do dodatkowych tabel routingowych we wszystkich routerach szkieletowych Orange Polska. A ponieważ informacje, dotyczące Flowspec, są nadrzędne w stosunku do domyślnych tabel, w tym momencie próba ataku trafi do sieciowego "kosza" w każdym elemencie naszej sieci szkieletowej.

A Wy - zarówno zwykli internauci, jak i biznesowi klienci naszych usług - będziecie mogli spać... czy raczej używać sieci spokojnie.

Michał Rosiak

Michał Rosiak  Bartosz Graczyk

Bartosz Graczyk

Wojtek Jabczyński

Wojtek Jabczyński