Kod QR, czyli za Wikipedią: alfanumeryczny, dwuwymiarowy, matrycowy, kwadratowy kod graficzny opracowany przez japońskie przedsiębiorstwo Denso Wave w 1994 roku. Czy ataków przy użyciu kodu, określanych jako QRishing, trzeba się bać?

Moim zdaniem - nie. To oczywiście prywatna opinia moja, Michała Rosiaka, tym niemniej zaraz Wam wyjaśnię, co mną powoduje.

QRishing, czyli nowy atak

Ataki przy użyciu kodów QR w 2023 roku to nic nowego. Pewnie faktycznie w czasie, gdy powstawały, nikt nie myślał o tym, że można za ich pośrednictwem robić komuś krzywdę. Jednak ze wzrostem popularności smartfonów, gdy rosły ich możliwości, a mobilny dostęp do sieci przestawał być dobrem luksusowym. Źli ludzie zaczęli zauważać, że przez kod matrycowy też można zaatakować. QRishing nie jest jednak nowym atakiem. To po prostu inny sposób, wektor, dostarczenia treści phishingowej do ofiary. Dobry, patrząc oczywiście z punktu widzenia przestępcy i idący w szeregu z innymi popularnymi w dzisiejszych czasach sposobami. Skierowany w użytkowników mobilnych. Wykorzystujący słabości naszych umysłów, naszego mózgu i telefonów komórkowych.

O co w tym chodzi

W kodzie QR można zaszyć bardzo dużo wiadomości. Umieszczając np. taki kod po drugiej stronie wizytówki, można sprawić, by po jego zeskanowaniu nasze dane zapisały w telefonie drugiej osoby. Wśród informacji, które można zawrzeć w kodzie matrycowym znajduje się też oczywiście adres strony internetowej.

I pewnie jeśli się nie domyślaliście, to w tym momencie załapaliście o co chodzi, co? To nie jest link, któremu możemy (i błagam, róbcie to!) przyjrzeć się, zanim weń klikniemy. To nie jest aplikacja spoza sklepu Play, której szukamy, po czym instalujemy na telefonie. To jest nierozszyfrowywalna dla zwykłego człowieka grupa kwadratów!

Ale to tylko początek, coś jak podejrzany SMS, czy e-mail. I tak jak po kliknięciu w zawarte w nich linki, tak samo po odkodowaniu QR kodu przenosimy się na jakąś witrynę lub oglądamy monit o np. ściągnięcie pliku.

Do czego przestępcy wykorzystują QRishing

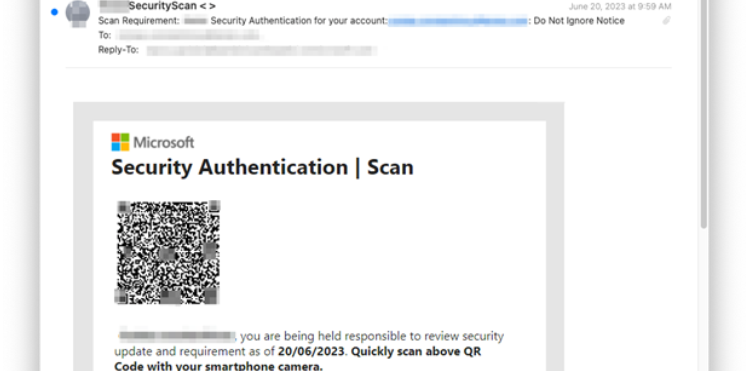

Wśród zaobserwowanych przez CERT Orange Polska przypadków znalazły się m.in.: fałszywy mail od kuriera (przekierowanie do podstawionej bramki płatniczej), podszycie pod... serwis 2FA (wyciągnięcie z ofiary kodu do dwuskładnikowego uwierzytelnienia), linki do fałszywych aplikacji na Androida, czy też przejęcie... skrzynki SMS ofiary dzięki zdalnemu parowaniu konta z komputerem.

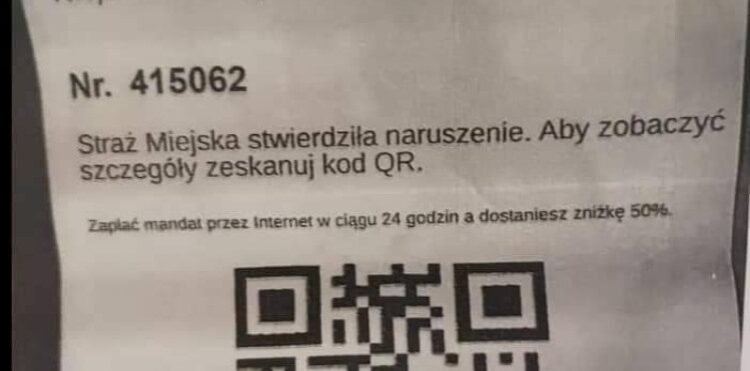

Kilka miesięcy temu naklejki, przekierowujące na fałszywe strony płatności pojawiły się na parkomatach w Krakowie. Wczoraj kierowcy niektórych samochodów w Warszawskiej Strefie Płatnego Parkowania Niestrzeżonego znaleźli takie ulotki:

Kod prowadzi oczywiście do fałszywej strony płatności. Jest już zablokowana, ale niewykluczone, że przestępcy ponowią niebawem trick z inną witryną.

Co robić

To samo, co zawsze - uważać! QRishing to tak naprawdę phishing jak każdy inny. Wystarczy przedsięwziąć takie same środki ostrożności, jak przy mailach, czy SMS-ach czyli:

- Sprawdzić link, najlepiej zanim go klikniemy. Telefony, których aparaty mają wbudowaną funkcję QR kodów pokazują nam link i dopiero po jego dotknięciu przechodzimy do strony docelowej.

- Jeśli już wejdziemy na stronę - nie wpisywać danych wrażliwych (loginy, hasła, dane karty płatniczej).

- Nie instalować aplikacji spoza sklepu Play, jeśli kod do nich kieruje.

Może się oczywiście zdarzyć, że to bank podeśle nam taki kod, bądź jako power user jesteśmy świadomi ryzyka instalacji aplikacji spoza sklepu. Co do zasady jednak

nie wpisuj żadnych danych, nie dokonaj płatności i nie ściągaj niczego ze stron, na które kieruje Cię QR kod!

Wtedy QRishing nie będzie Ci straszny. Pamiętaj też, że nie bez przyczyny trafił do Ciebie kod QR, czyli coś, co trzeba zeskanować telefonem. To też powtarzam do znudzenia - przeglądarki mobilne mają tę cechę, że pasek z adresem po chwili w nich znika. I jeśli od razu nie sprawdzimy poprawności adresu, szansa, że zrobimy to potem, jest bliska zeru.

A jeśli chcesz przeczytać na temat nieco więcej, polecam dość długi, ale napisany prostym, zrozumiałym językiem tekst Marka Olszewskiego na stronie CERT Orange Polska. Marek, bazując na wielu przykładach, wyjaśnia potencjalne ryzyka, związane z bezpieczeństwem używania kodów QR.

Michał Rosiak

Michał Rosiak