Jak część z Was wie, moja codzienna praca polega m.in. na analizowaniu (takim podstawowym, bez przyglądania się kodowi) stron potencjalnie złośliwych. Przy tym zajęciu czasami zdarza się, że poczuję się jak Marcin Najman :) Niby ma być phishing, albo nawet malware, wchodzę na stronę, a tymczasem...

Ludzie, przecież tu nikogo nie ma!?

Jest. Tylko trzeba wiedzieć, jak szukać!

Mobilny phishing nie dla peceta

46 procent odwiedzających stronę CERT Orange Polska robi to z urządzeń mobilnych. To w porównaniu do największych krajowych serwisów, które czasami się tym chwalą to raczej poniżej średniej. Jeśli jednak przyjrzymy się statystykom witryn alert.cert.orange.pl (czyli tej, na którą trafiacie w efekcie kampanii CyberTarczy lub, gdy blokujemy dla Was witrynę phishingową) statystyki różnią się znacząco – przeszło 92 na 100 użytkowników wchodzi z komórek (91,2%) lub tabletów (1,29%)! Przestępcy też o tym wiedzą, dlatego w bardzo wielu przypadkach złośliwa/phishingowa strona w momencie wejścia sprawdza zmienną User-Agent urządzenia, z którego wchodzicie. W efekcie wchodząc z komputera stacjonarnego zobaczycie biały ekran, a nawet absolutnie nie budzącą podejrzeń, rzetelną witrynę!

Po co? Choćby dlatego, że wersja mobilna strony zazwyczaj jest mniej naładowana ozdobnikami, co pozwala na „poprowadzenie za rękę” przyszłej ofiary według założonego socjotechnicznego scenariusza. Na telefonie, widząc zwięzłe komunikaty i wielkie przyciski, na dodatek korzystając zeń w biegu, na szybko – chętniej klikniemy tam, gdzie chce oszust.

Dobry złodziej zawczasu drogę rozpozna

Drugi powód jest zdecydowanie bardziej wyrafinowany. By go wyjaśnić, wprowadzimy pojęcie exploit kitu.

Exploit kit (za Trend Micro) to: rodzaj zbioru cyfrowych narzędzi, używanych przez cyberprzestępców do wykorzystania podatności systemu/aplikacji w celu umieszczenia w docelowym serwisie/na urządzeniu złośliwych treści

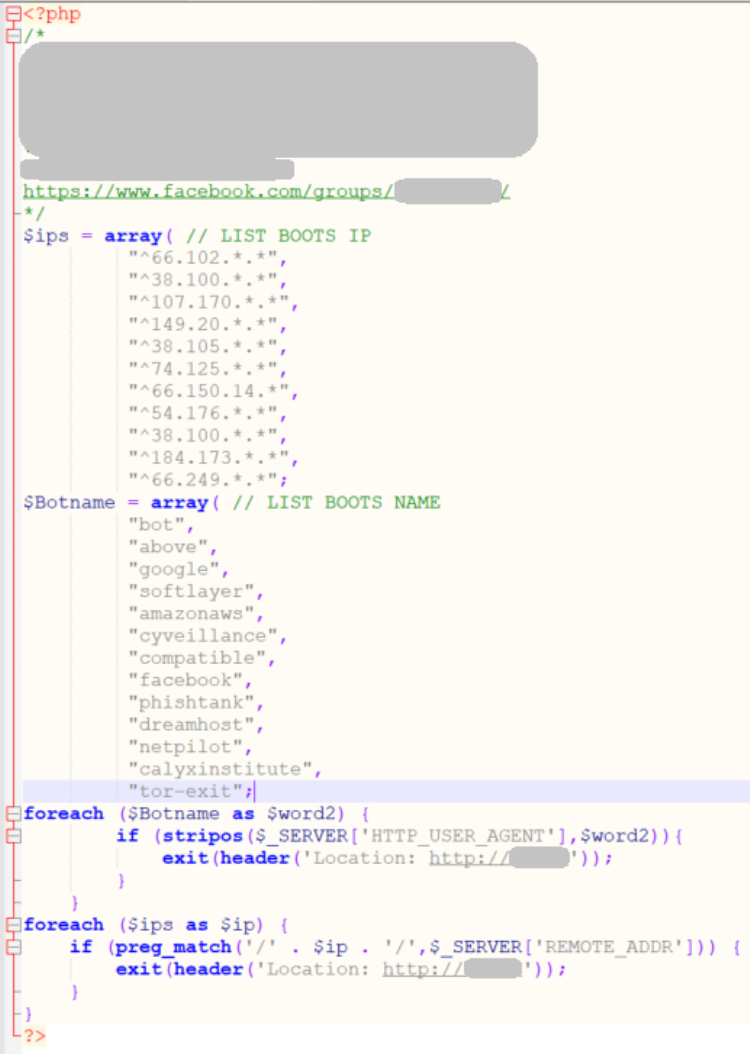

Nasza praca w CERT Orange Polska to nie tylko moje przyglądanie się złośliwym stronom. To także – a czasami przede wszystkim – coś, co policjanci nazwaliby działaniami operacyjnymi. Krążenie po sieci za cyfrowym śladem, krok po kroku, aż trafi się serwer „zabezpieczony” loginem Admin i hasłem Admin123! Tak tak – to zdarza się nawet zarabiającym wielką kasę cybeprzestępczym szajkom. A kiedy już uda się tam dostać, może się w nasze ręce wpada exploit kit właśnie. A w nim np. coś takiego:

O co chodzi? Po przedstawieniu się ekipy oszustów i podaniu linka do poświęconej jej grupy na Facebooku (te części zamazałem, oszuści nie muszą wiedzieć, że trafiliśmy na ich serwer) widzimy, iż pokazanie docelowej witryny phishingowej strona warunkuje wcześniejszym sprawdzeniem treści plików anti[nr].php.

A co znajdziemy w takich plikach?

To lista adresów IP i user_agentów (czyli – w skrócie – ciągu znaków, jakimi „przedstawiają się” urządzenia i sieciowe „roboty”, czy usługi). W skrócie – chodzi o to, by w sytuacji, gdy exploit kit rozpozna sieć, kojarzoną z aktywnością takich zespołów jak nasz, boty Google’a, czy Facebooka, czy skanujący sieć pod kątem złośliwych witryn serwis Phishtank – pokazał „zaślepkę”, a nie faktyczną phishingową treść.

Przykład?

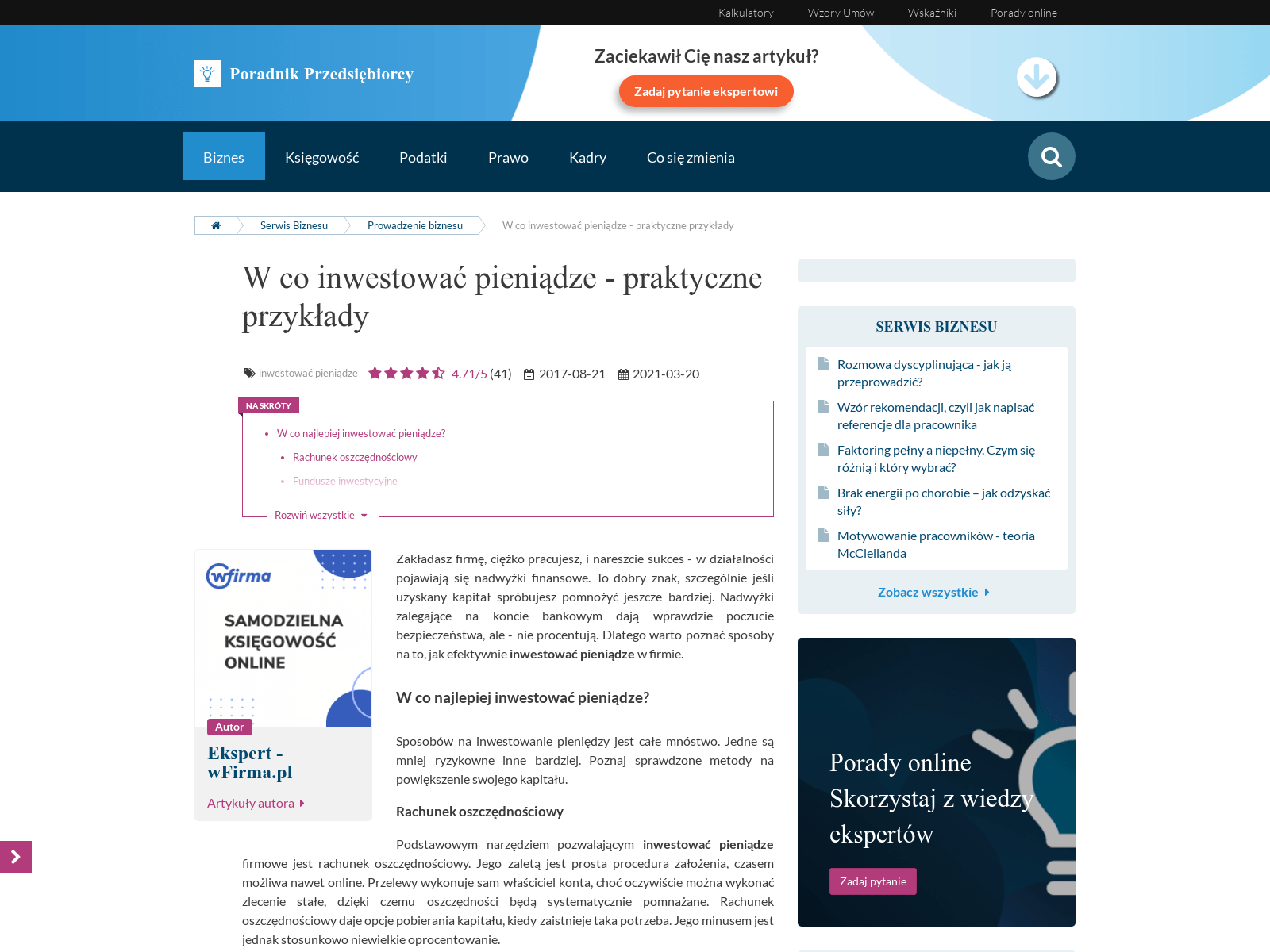

To jest zaślepka. Faktycznie wygląda jak rzetelna, poradnikowa strona. Stawiam, że gdzieś w sieci możemy znaleźć jej kopi... tzn. oczywiście oryginał.

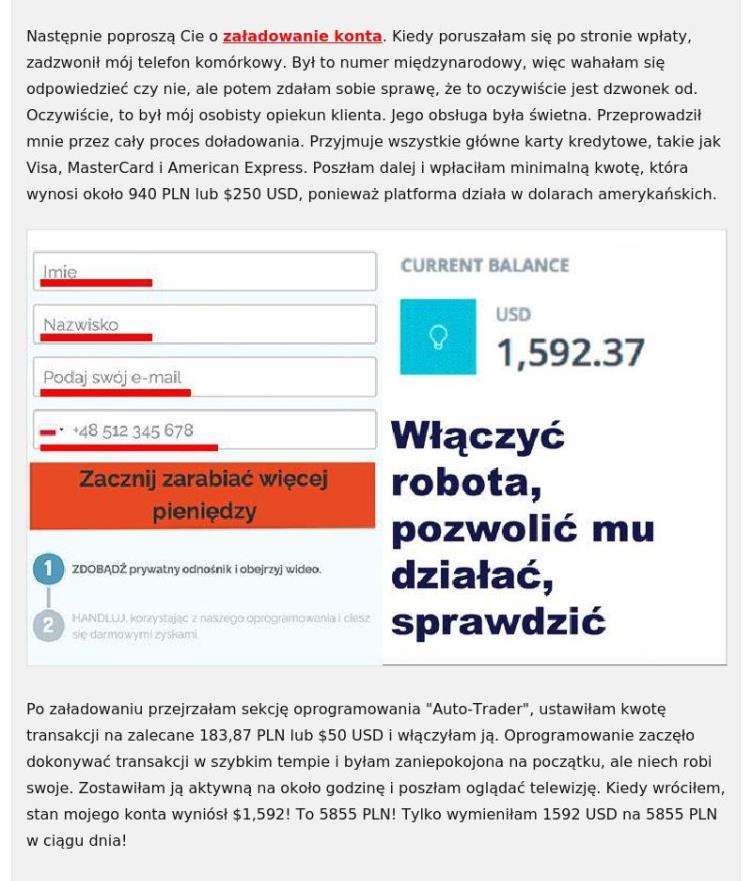

A to faktyczna witryna phishingowa - czołówka:

i część treści:

Lepiej dowiedzieć się z bloga...

Tego typu działania to standard w przypadku zaawansowanych grup przestępczych, zarabiających olbrzymie pieniądze na codziennym oszukiwaniu internautów. Jak widzicie, za kurtyną, która teoretycznie powinna szczelnie okrywać ich oszukańcze aktywności (taaaa, jasne - Admin123!) dzieje się dużo ciekawego. Przede wszystkim jednak znaczącą większość tej wiedzy zatrzymujemy dla siebie i wykorzystujemy na co dzień. Staramy się, byście o wyrafinowaniu przestępców mogli dowiadywać się tylko z naszego bloga albo ze strony CERT Orange Polska, a nie zastanawiając się, gdzie podziały się Wasze pieniądze.

Trzymajcie się zdrowo, bądźcie bezpieczni.

Michał Rosiak

Michał Rosiak

Komentarze

Kolejny mega wpis!!! Niby człowiek zawsze uważa, ale czytając takie wpisy staje się jeszcze ostrożniejszy.

Odpowiedz