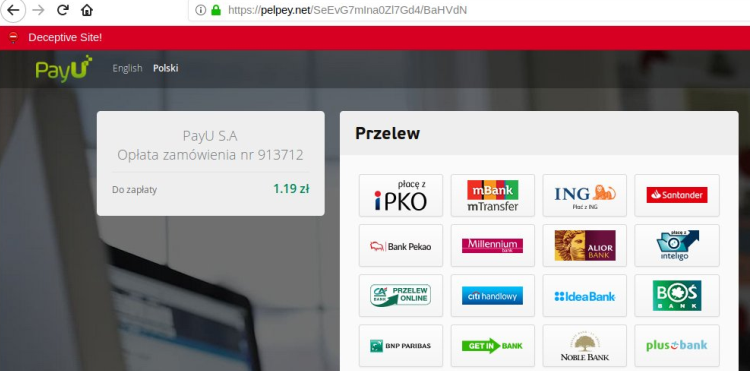

Fałszywe bramki płatności – jak to działa?

Fałszywe bramki płatności… To zmora ostatnich kilkunastu miesięcy, z intensyfikacją aktywności przestępców na początku pandemii. Wtedy na telefony polskich internautów zaczęły gremialnie przychodzić SMS z sugestiami, by dopłacić kilka złotych za dezynfekcję paczki. Później oszuści wpadali jeszcze na szereg innych pomysłów, każdy prowadzący do tego, by przekonać ofiarę do: kliknięcia; otwarcia strony; nie zwrócenia uwagi, …