„Cześć, pomożesz mi wysłać phishing?”

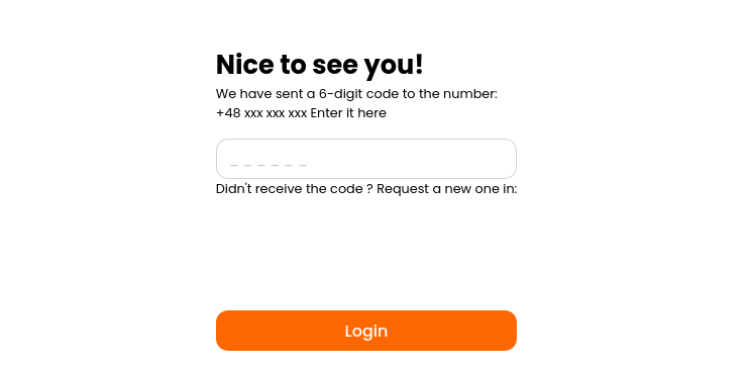

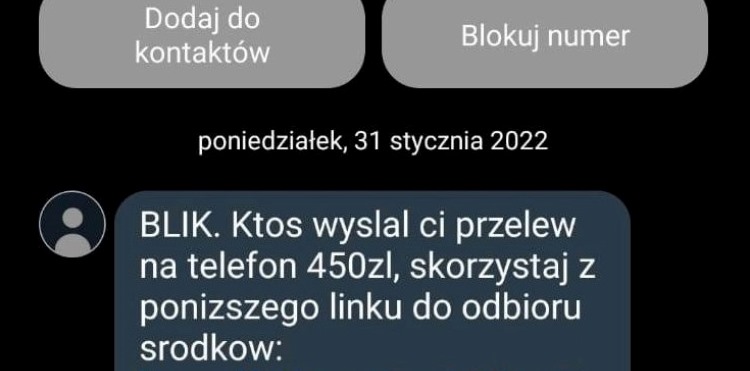

Dostaliście może ostatnio phishing SMS o rzekomej konieczności dopłaty do paczki? Nasze systemy wyłapują tego w ostatnich dniach mnóstwo, wyjątkowo dużo zgłoszeń od Was trafia też na naszą „zgłaszarkę” 508 700 900. Skąd przestępcy biorą numery do wysyłania dziesiątek tysięcy phishingowych SMSów? Z przejętych kont Orange Flex. Niezły się temat trafił na urodziny Flexa, co? …