Flubot atakuje świątecznie

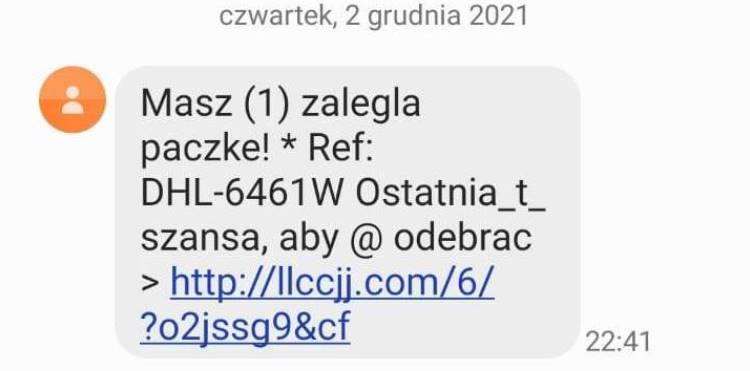

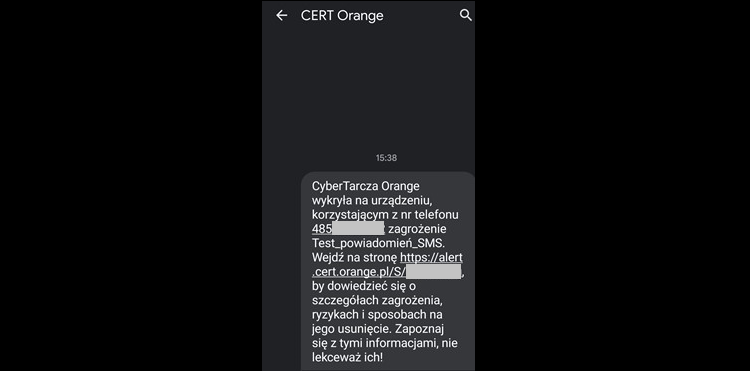

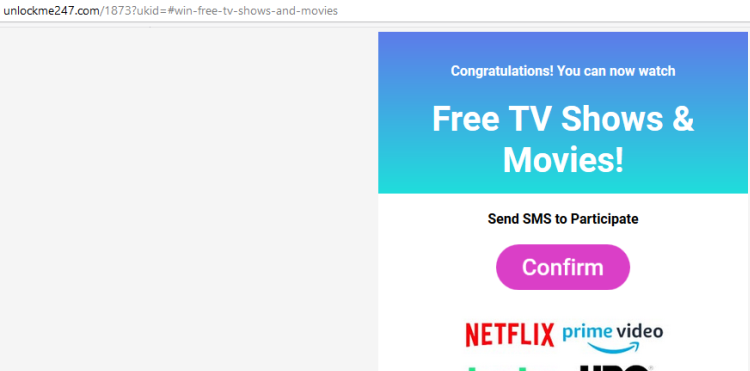

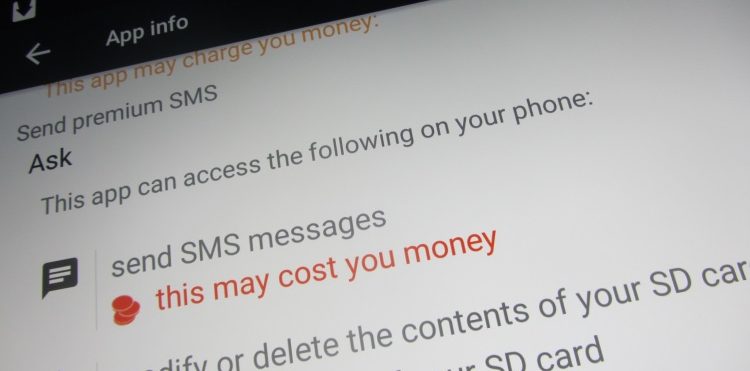

Złodzieje wiedzą co robią. Ci „offline’owi” czatują – jak mniemam – w sklepach i innych miejscach, gdzie gromadzą się ludzie. Ci nowocześni natomiast, grasujący w sieci, wysyłają w bój kolejne kampanie phishingowe. A w nich najpopularniejszy w ostatnich miesiącach ładunek – bankowy trojan Flubot. Ci, którzy czytają Bloga regularnie, pamiętają, że Flubot zawitał doń nie …