Tak sobie dziś pomyślałem, że to naprawdę niewiele trzeba, by znacznie ograniczyć ryzyko udanego cyber-ataku na nas, jako zwykłych internautów. Szukając tematu na dzisiejszy wpis znalazłem sporo informacji nt. różnych akcji phishingowych (m.in. Niebezpiecznik pisał o ataku na polskich internautów pod pozorem wysyłki faktury jednego z telekomów - szczegóły tutaj). Wszystkie te ataki łączyło jedno - ofiary łapały się na cyfrową odmianę popularnej w dawnej epoce "przewalanki na gumkę".

O co chodziło w przewalance? Dla młodzieży krótki rys historyczny - dawno dawno temu nie było kantorów, nie można było kupić waluty w dowolnym miejscu, w większości przypadków wręcz groziły za to sankcje karne, a oficjalny kurs wymiany dolara był na wysokim poziomie abstrakcji. W odpowiednich miejscach na mieście szukało się więc tajemniczych panów, a po dogadaniu kursu wymiana pliku polskich złotych na zielone papierki następowała szybko i dyskretnie. No i częstokroć kupka dolarów, które przecież wcześniej przeliczyliśmy, okazywała się składać z równiutko przyciętego papieru, ozdobionego tylko na górze i na dole walutą naszego wielkiego brata zza oceanu...

Spytanie "Co ma piernik do wiatraka?"? Ano ma sporo. Phishingi, opisywane na wstępie, polegają na przekonaniu odbiorcy maila do kliknięcia w załączony plik, co wywołuje instalację złośliwego oprogramo

wania na ich komputerach. Przestępcy nie trudzą się wymyślaniem wyrafinowanych ataków i napychania exploitami faktycznych pdfów, czy xlsów. Oni po prostu "na bezczela" wysyłają plik wykonywalny .exe, zmieniając tylko jego ikonę i dopisując domniemane rozszerzenie. Jeśli bowiem użytkownik skorzysta z "udogodnienia" Windowsa i zaznaczy w opcjach, by system ukrywał znane rozszerzenia, plik wykonywalny o nazwie Faktura050614.pdf.exe, w systemie będzie widoczny jako Faktura050614.pdf!

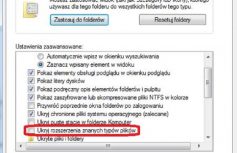

Co zrobić? Przede wszystkim zastanowić się zanim klikniemy, o czym do znudzenia powtarzam na łamach Bloga Technologicznego. Poza tym przydałoby się wyłączyć ukrywanie znanych rozszerzeń, czyli:

- otworzyć dowolny folder

- kliknąć "Organizuj"

- kliknąć "Opcje folderów i wyszukiwania"

- wybrać kartę Widok

- odznaczyć widoczne na screenshocie okienko

Skoro cyber-przestępcy musieli już wybrać tak podłą pracę, przynajmniej jej im nie ułatwiajmy.

Michał Rosiak

Michał Rosiak  Kasia Barys

Kasia Barys