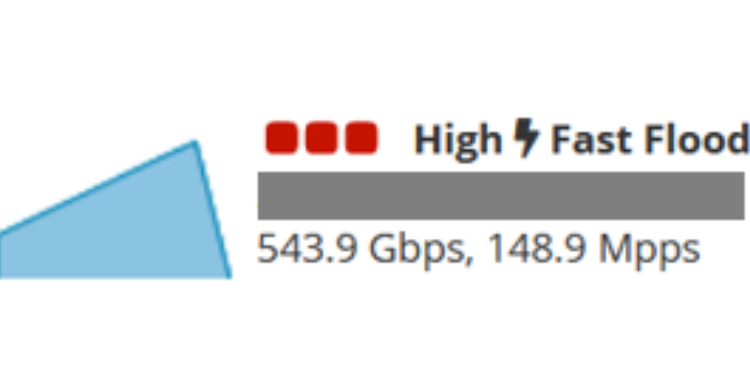

DDoS znów poszedł na maksa

DDoS, Distributed Denial of Service. „Po naszemu” Rozproszona Odmowa Dostępu”. Niby nie brzmi strasznie, a jest w stanie zrobić poważną krzywdę biznesowi. W najlepszym przypadku przeszkodzić w odniesieniu sukcesu w grze online. Kiedyś synonimem zagrożenia w internecie był „wirus”. Mityczny wirus kursował w społecznej świadomości niczym yeti – podobno istnieje, ale nikt go nigdy nie …