Masz wątpliwości? Dzwoń do banku!

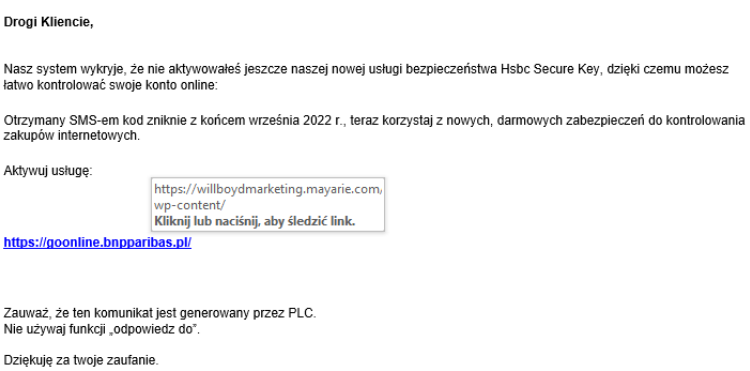

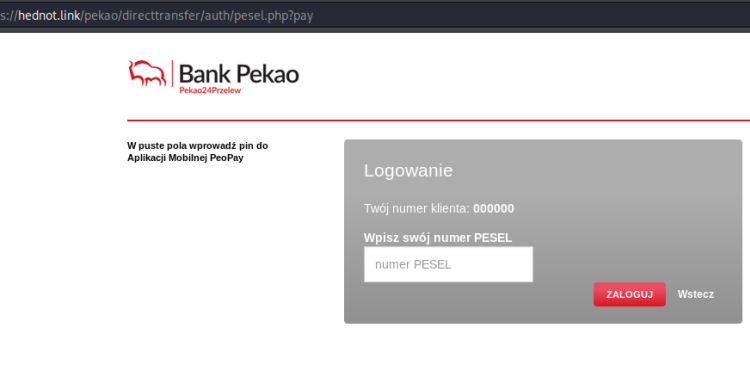

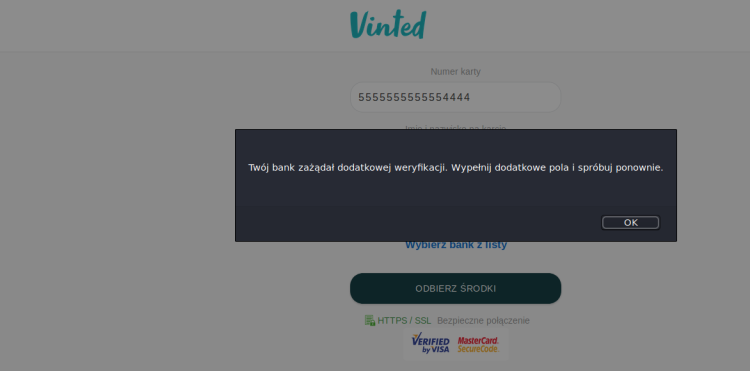

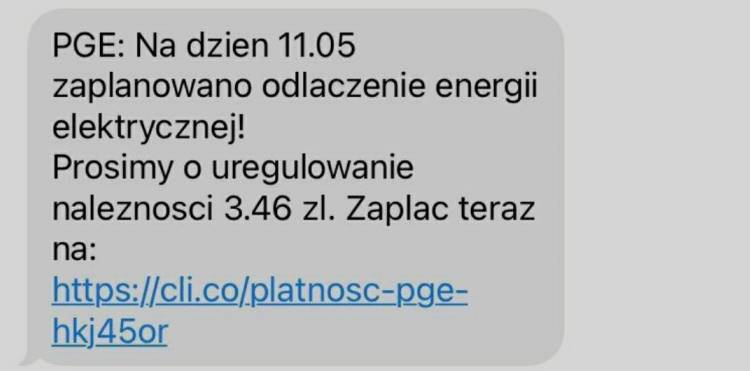

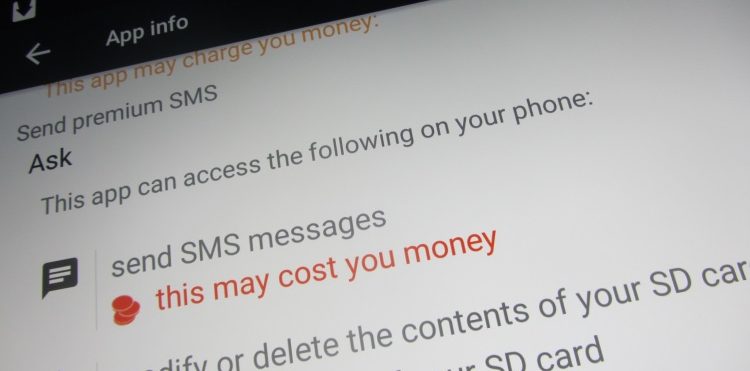

Trafił do Ciebie mail z banku z informacją, że ktoś logował się na Twoje konto? A może propozycja włączenia wyjątkowej oferty „jednym kliknięciem”? Zastanów się, zanim to zrobisz… Kończą się wakacje. Niestety, tego nie powstrzymamy. Tak samo, jak faktu, że oszuści też z nich wracają. Z mniej lub bardziej przemyślnymi pomysłami, jak pozbawić nas pieniędzy. …