Aaaaaa DDoS za okup zakończę

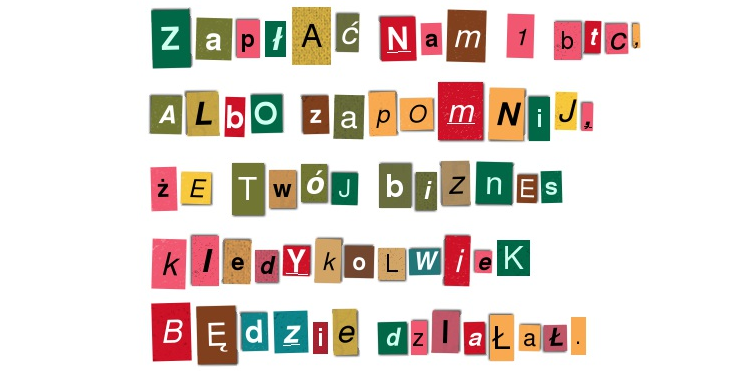

Pieniądze leżą na ulicy. Hasło tak samo oklepane i banalne, jak… cóż, prawdziwe. A skoro leżą, to czemu nie podnieść, odrobinę sobie pomagając? Czy to ważne, że niezgodnie z prawem? Świat – nie tylko bezpieczniacki – huczy o złodziejach, którzy w zamian za nieujawnienie bazy danych Ubera „przyjęli” 100 tysięcy dolarów. Precedens piekielnie ryzykowny, pokazujący …