Złodzieje wiedzą co robią. Ci "offline'owi" czatują - jak mniemam - w sklepach i innych miejscach, gdzie gromadzą się ludzie. Ci nowocześni natomiast, grasujący w sieci, wysyłają w bój kolejne kampanie phishingowe. A w nich najpopularniejszy w ostatnich miesiącach ładunek - bankowy trojan Flubot.

Ci, którzy czytają Bloga regularnie, pamiętają, że Flubot zawitał doń nie pierwszy raz. O tym wyjątkowym paskudztwie pisałem już pięć miesięcy temu. Co się zmieniło? Niestety to, że oszuści ciągle nad nim pracują, usprawniając zarówno samą aplikację, jak i sposoby jej komunikacji ze swoimi serwerami. Uaktualniają też sposoby dotarcia do ofiar, nazywane "w branży" wektorami ataku. Tym razem ewidentnie ustawiając je pod nadchodzące święta.

To nie jest przesyłka!

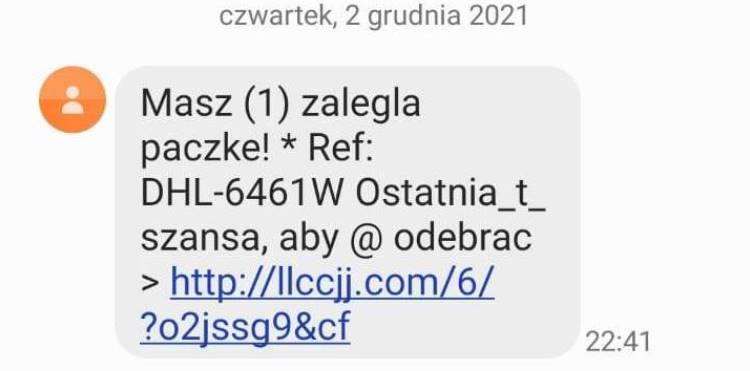

Jak to "pod święta"? A czego najczęściej spodziewamy się, gdy zbliża się Boże Narodzenie? Oczywiście przesyłek:

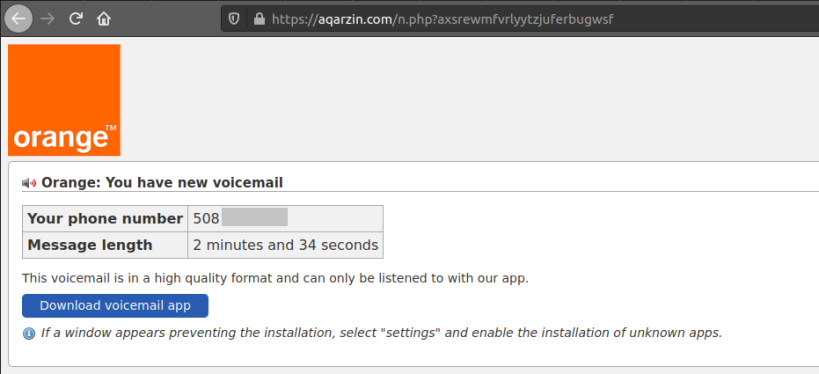

ewentualnie życzeń od najbliższych. A jeśli nie zdążyliśmy odebrać telefonu, to nagrają się na pocztę głosową.

Brzmi niegroźnie? Brzmi może tak, ale ryzyko jest spore. Jak się domyślacie, w obu przypadkach pod linkiem ukrywa się Flubot właśnie. Po jego zainstalowaniu wystawimy się na cel i lada moment stracimy dane logowania do banku. Czemu? Bowiem złośliwa aplikacja generuje tzw. nakładki na strony i aplikacje najpopularniejszych polskich banków. W zasadzie nie tylko polskich, bowiem na celowniku oszustów są internauci z przeszło 20 krajów z całego świata (to poniekąd istotne, ale o tym za chwilę). Jak działa taka nakładka? My w momencie logowania jesteśmy pewni, że logujemy się do banku, podczas, gdy wpisywane dane trafiają prosto do oszustów. Jeśli przelewy, czy dodanie zaufanego odbiorcy, autoryzujemy kodem SMS - mamy problem, bowiem przy zainstalowanej złośliwej aplikacji, której daliśmy wiele uprawnień, wiadomości tekstowe również trafiają bezpośrednio do przestępców.

Czemu istotne jest, że przestępcy działają nie tylko w Polsce? Ze względu na sposób, w jaki rozpowszechniany jest Flubot. Jedną z jego aktywności jest bowiem wykradzenie książki telefonicznej ofiary. Po co? Po to, by wysłać ją innej, losowej ofierze, a ona - dopiero ona - wysyła kolejne SMSy naszym znajomym. Czemu tak? Bo jeśli przykładowo SMS "od DHL" trafiłby do Wojtka Jabczyńskiego, wysłany z mojego numeru, to Wojtek zadzwoniłby do mnie i spytał, czy mi odbiło. Jeśli wyśle go ktoś obcy - możemy uznać, że po prostu z takiego numeru korzysta nasz oddział firmy kurierskiej. A jeśli akurat do nas trafi książka telefoniczna ofiary z Wlk. Brytanii, USA, czy Nowej Zelandii? Jak duże mogą być koszty? Cóż, rekordziści wysyłali (bez swojej wiedzy rzecz jasna) nawet kilkadziesiąt tysięcy wiadomości do kolejnych ofiar. To może już być kawał rachunku...

Flubot - co robić?

Jak działa nowy Flubot? To już wersja 4.9 tego wyrafinowanego złośliwego narzędzia, więc parę zmian w swojej historii przeszła. Jeśli chcecie przyjrzeć się bardziej technicznej analizie, znajdziecie ją na stronie CERT Orange Polska. Tam też znajdziecie najnowsze przykłady tekstów fałszywych SMSów.

A jak uniknąć infekcji? Jak zawsze, przede wszystkim UWAŻAĆ. Dokładnie czytajcie przychodzące SMSy, szczególnie jeśli wydają się być choć trochę podejrzane. Tego typu wiadomości nie dostajemy wiele, poświęcenie minutę na szczegółowe przyjrzenie się treści - a przede wszystkim linkom - nie powinno być stanowić problemu. Pamiętajcie, że żadna firma nie prosi Was o zainstalowanie aplikacji spoza Sklepu Play. Jeśli obawiacie się, czy nie zostaliście zainfekowani - zajrzyjcie z telefonu na stronę CyberTarczy. Chyba, że pamiętacie, że zainstalowaliście coś, co podszywało się pod aplikację DHL lub Voicemail z zewnętrznego źródła - wtedy na pewno jesteście zainfekowani. Wtedy rada jest już tylko jedna - doprowadzenie telefonu do stanu fabrycznego.

Michał Rosiak

Michał Rosiak

Komentarze

Okres przedświątecznej „gorączki zakupów” może naprawdę słono kosztować.

Odpowiedz