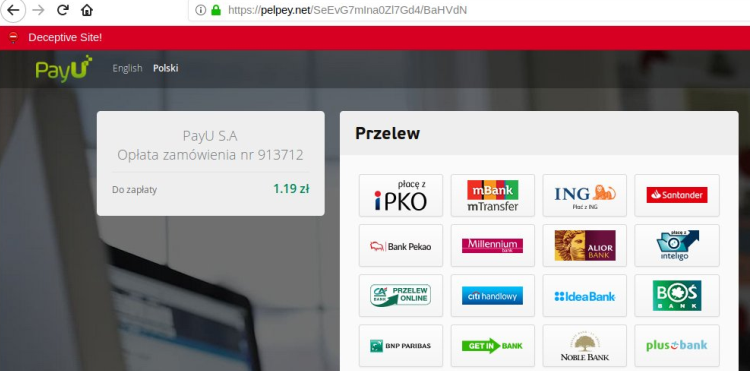

Fałszywe bramki płatności... To zmora ostatnich kilkunastu miesięcy, z intensyfikacją aktywności przestępców na początku pandemii. Wtedy na telefony polskich internautów zaczęły gremialnie przychodzić SMS z sugestiami, by dopłacić kilka złotych za dezynfekcję paczki. Później oszuści wpadali jeszcze na szereg innych pomysłów, każdy prowadzący do tego, by przekonać ofiarę do: kliknięcia; otwarcia strony; nie zwrócenia uwagi, że choć przypomina panel operatora płatności, to ma zupełnie inny adres. Wszystko po to, by przejąć login i hasło ofiary, a następnie okraść ją ze wszystkich pieniędzy.

Jak to wygląda?

Tego się nie da robić w jedną osobę. Kluczem są fałszywe bramki płatności. Taką bramkę może obsługiwać jeden człowiek, ten sam, który wcześniej przygotuje i wyśle phishingowe SMSy. Nie musi znać się na kodowaniu – podaż „lewych” bramek na rynku jest naprawdę spora. Wyglądają identycznie jak te prawdziwe, jedyną różnicą jest oczywiście adres. Podobnie po wyborze banku, ofiara widzi kopię 1:1 witryny swojego banku.

Ze skradzionymi pieniędzmi trzeba coś jednak zrobić. Najlepiej szybko, żeby ofiara się nie zorientowała, że coś jest nie tak. Jeśli nasza socjotechnika jest wyjątkowo dobra, trzeba się liczyć z tym, że kolejne dane do panelu obsługi bramki mogą wpływać bardzo szybko.

Miałem okazję zajrzeć „za kulisy”, do panelu administracyjnego i dowiedzieć się jak wyglądają fałszywe bramki płatności. Wygląda to naprawdę profesjonalnie i czytelnie. Imię i nazwisko, mail, numer telefonu (to wszystko podawane przy rejestracji rzekomej płatności) i oczywiście to, co interesuje przestępcę najbardziej – login i hasło. A także, jeśli ofiara dała się nabrać, ostatnia kluczowa rzecz do przelewu. Kod SMS. Dodatkowo jest też miejsce na uwagi operatora. Ostatni ciekawy punkt to panel, pozwalający na bieżąco generować kolejne phishingowe witryny. Dzięki temu operator ma wszystko pod ręką, może reagować, gdy widzi, że pojedyncze strony są blokowane. Może teżwysyłać SMSy w wielu małych paczkach, utrudniając życie zespołom bezpieczeństwa.

Ile się na tym zarabia?

Wspominałem o tym, że jedna osoba nie ogarnie – potocznie mówiąc –tego wszystkiego. Jeśli oszust chce zmaksymalizować zysk, musi mieć „słupa” z kontem w każdym obsługiwanym banku, a często też innych, którzy częściowo przeprane pieniądze wpłacają na konta kryptowalutowe. W międzyczasie jak najwięcej ruchu finansowego generowane jest off-line – w grę wchodzą gotówka, bankomaty, a nawet nieznane przez wielu młodych... przekazy pieniężne na poczcie!

Przestępcy lubią sobie pomagać, ale rzecz jasna nie za darmo. Bardziej lubią korzystać z pomysłowości konkurencji, uzależniając opłatę za wynajem własnej bramki od wygenerowanych dochodów. Na dość zbójecki procent, życząc sobie nawet do 1/3 zysków, ale nie mniej niż 1000 złotych.

Wydaje się jednak, że na pokrycie wszystkich kosztów wystarczy jeden dobry „strzał”. Sami spójrzcie na stan swojego konta i zastanówcie się, na jakim poziomie może się wahać średni zysk z jednego udanego „strzału”. W sytuacji, gdy – jak opowiadał na konferencji Adam Haertle z Zaufanej Trzeciej Strony – konwersja przy kampaniach ransomware to +/- 16,5%, nawet jeśli do kampanii „bankowych” obniżymy rokowania o połowę, pozostaje 8%. 8 osób na 100, czy raczej – biorąc pod uwagę liczby SMSów wysyłanych w takich kampaniach – 8000 na 100 tys. Jeśli komuś nieuczciwa praca nie przeszkadza to nawet przy 0,8 proc. jest po co się schylić.

Ba – pojawiają się nawet kampanie (choć póki to spotkałem się tylko z takimi, gdzie wykradano numery kart), gdzie w ramach rzekomego (chyba za często używam tego słowa) potwierdzenia ofiara miała wpisać... stan konta! No tak – po co poświęcać czas na „marne kilka tysięcy” skoro można zająć się kontem z pięcio- czy sześciocyfrowym stanem?

Co robić?

Na końcu zawsze musi być morał. Jak w bajkach Krasickiego :) Jeśli mielibyście zapamiętać z tego tekstu jedną rzecz, niech to będzie:

SPRAWDZAJCIE ADRES W PASKU PRZEGLĄDARKI!

To wystarczy, by napsuć krwi oszustom. To w zasadzie stuprocentowo skuteczny sposób na uniknięcie ataków takich, jak te opisywane powyżej. Jeśli jeszcze dołożycie „nie instaluj aplikacji spoza Sklepu Play” poradzicie sobie jeszcze z paroma innymi ryzykami. Nawet jeśli cierpimy na olbrzymi niedobór czasu akurat sytuacje, w których idzie o nasze pieniądze nie powinny być tymi, na których rzeczony czas oszczędzamy.

Dodatkowo, jeśli aplikacja Waszego banku może służyć jako drugi czynnik uwierzytelnienia przy transakcjach (tj. wykonując przelew musicie otworzyć aplikację, by go zaakceptować), zróbcie to. Kod SMS możecie wpisać przypadkiem na fałszywej stronie – używając aplikacji akceptujecie transakcję wyłącznie tam. Trzeba jednak pamiętać, by przed akceptacją PRZECZYTAĆ, czego dotyczy. Przestępcy, usiłując przekonać nas do „przelewu” tak naprawdę wykradają SMSa, by zatwierdzić konto „słupa” jako zaufane, by potem, bez naszej wiedzy, przelać nań wszystkie nasze pieniądze.

To naprawdę jest diabelnie dochodowy biznes. Statystycznie w gronie Twoich znajomych jest jeden na 10, może na 20, który też kliknąłby w taką bramkę, nie spojrzawszy na pasek adresu. I choć ostatnio, po serii aresztowań tzw. "bramkarzy" tego typu kampanie nieco się uspokoiły, nie ma sensu się oszukiwać - w kolejce czekają kolejni, wietrząc łatwy zarobek. Nie warto uszczęśliwiać oszustów. Opowiedz swoim bliskim i dalszym znajomym, jak wyglądają takie ataki – może ocalisz ich przed feralną i bardzo kosztowną wpadką?

Bądźcie bezpieczni.

Michał Rosiak

Michał Rosiak

Komentarze

Michale kolejny fajny, ostrzegający wpis. Zawsze Twoje wpisy podsyłam swojej żonie, mamie by też uważały w sieci.

Odpowiedz