Choć do tupetu i bezczelności sieciowych przestępców przez lata zdążyłem się już przyzwyczaić, zdarzają się sytuacje, gdy nóż po raz kolejny sam otwiera mi się w kieszeni. Co ciekawe, phishingowy schemat, który za chwilę opiszę, nie jest nowy. Jednak ewentualna niefrasobliwość ofiary pozwoli przestępcy zabrać jej wszystkie (i jeszcze więcej) pieniądze.

Znowu "drobne" do dopłacenia

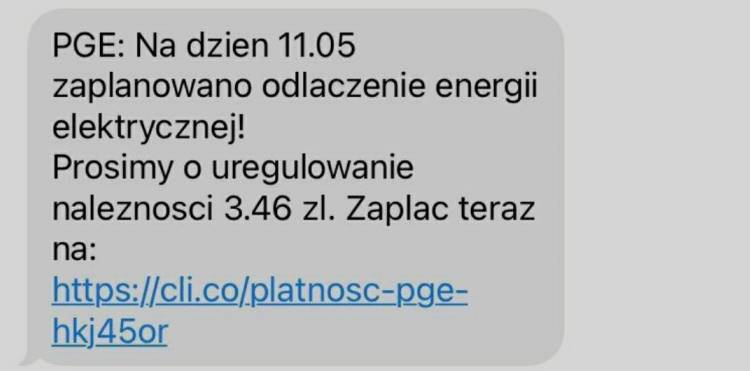

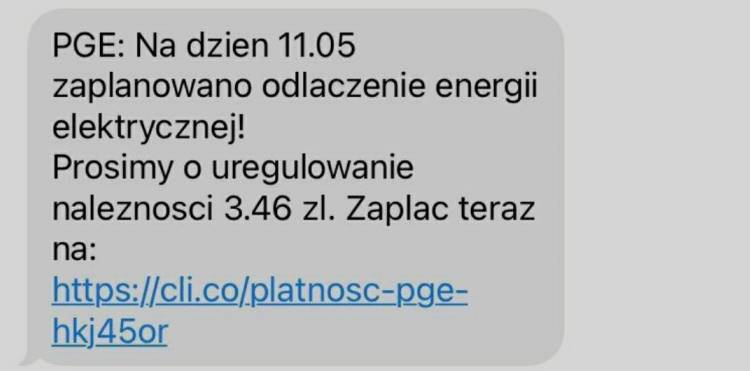

Zaczyna się od SMSa, w naszym przypadku podszywającego się pod zaległość w fakturze za energię dla PGE.

Energetyczna spółka w ostatnim czasie jest jednym z ulubionych celów oszustów. Jeśli damy się przekonać, że nie dopłaciliśmy kilku złotych i klikniemy w link w wiadomości, „skracacz” rozwinie się na pełny adres.

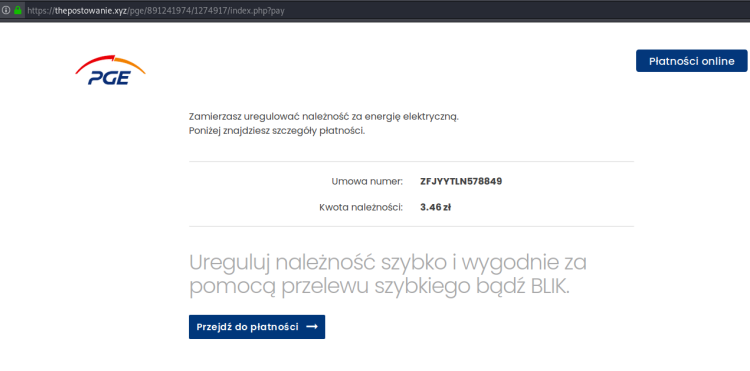

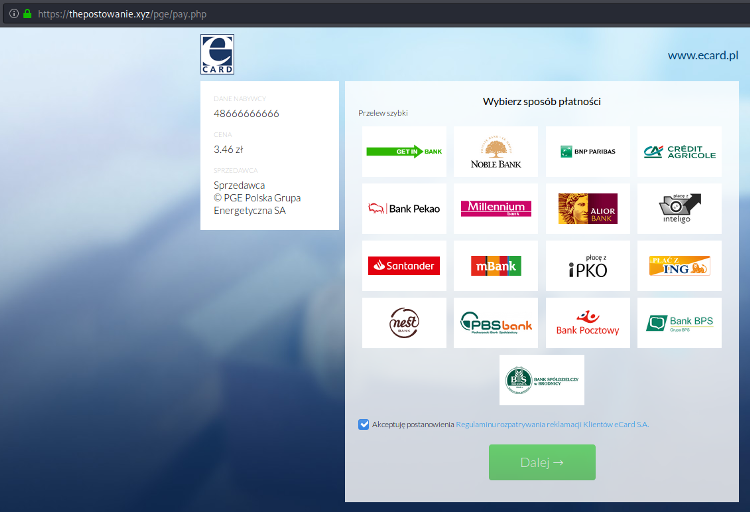

Tu wprawne oko dojrzy nie tylko nie mający nic wspólnego z PGE ani jakimikolwiek płatnościami adres (hxxps://thepostowanie[.]xyz). Zobaczycie także to, przed czym od miesięcy ostrzegamy – drobną kwotę do zapłaty. To prostacka socjotechniczna sztuczka, mająca uspokoić nasz mózg. „To przecież drobna kwota, na takie kwoty się nie okrada!”. To prawda – chcą Was okraść na znacznie większą. Ale o tym zaraz. Jeśli przejdziemy do „płatności”, pojawi się kolejna czerwona flaga. Spójrzcie:

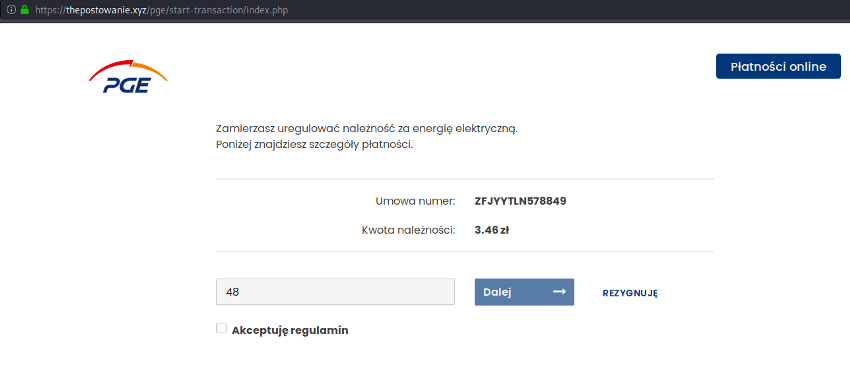

Co to jest to „48”? Można się domyślić, że chodzi o numer telefonu, ale z treści stron nic nie wynika. Spodziewałbym się jednak, że to też niedługo ulegnie zmianie. Przestępcy postarają się, żeby wyglądało jeszcze naturalniej. Kolejny krok to już znany standard:

z informacją „dane nabywcy” tam gdzie – jak zakładam – oszuści chcieliby dostać numer telefonu ofiary.

Co mnie zatem tak wyjątkowo zdenerwowało?

Instalują mobilną aplikację banku!

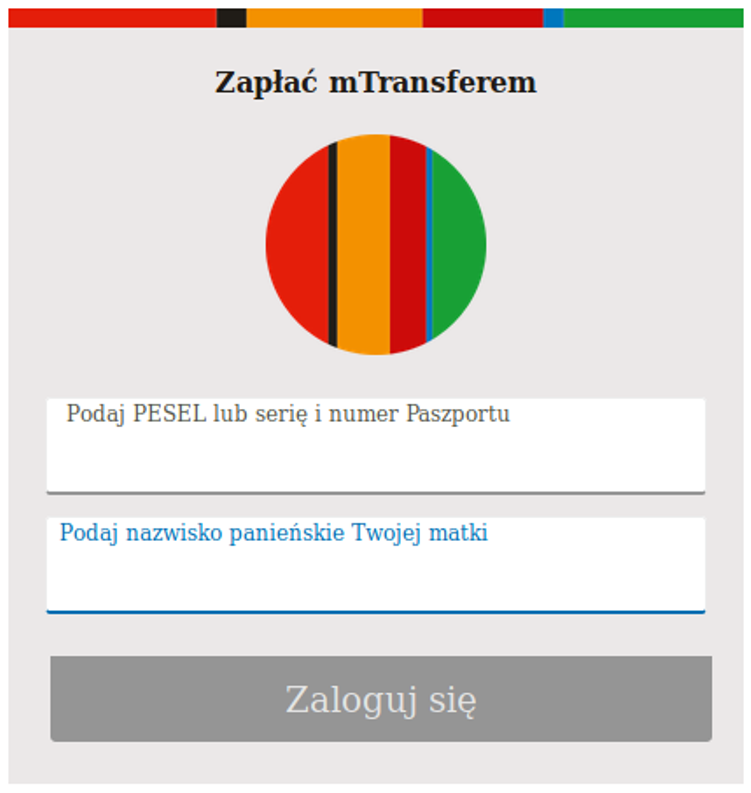

Zazwyczaj przestępcy w kolejnym kroku podstawiają na swojej stronie formularz logowania do banku, wykradając nasz login i hasło. Tu jednak jest inaczej:

Od kiedy do mTransferu potrzebny jest PESEL i nazwisko panieńskie matki? Ano od nigdy – to dane potrzebne, by aktywować aplikację mobilną banku (i dać jej pełne uprawnienia do naszego konta)! Kolejne kroki mogą się udać tylko w przypadku osób, które nigdy nie korzystały z aplikacji mobilnej, dlatego to bardzo ważne, byście w tym aspekcie uświadomili mniej świadome osoby, np. seniorów, którzy nie korzystają z aplikacji na smartfony.

|

|

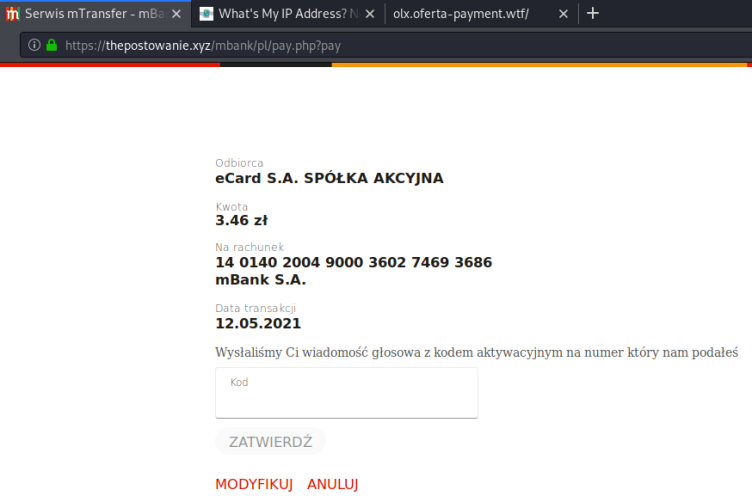

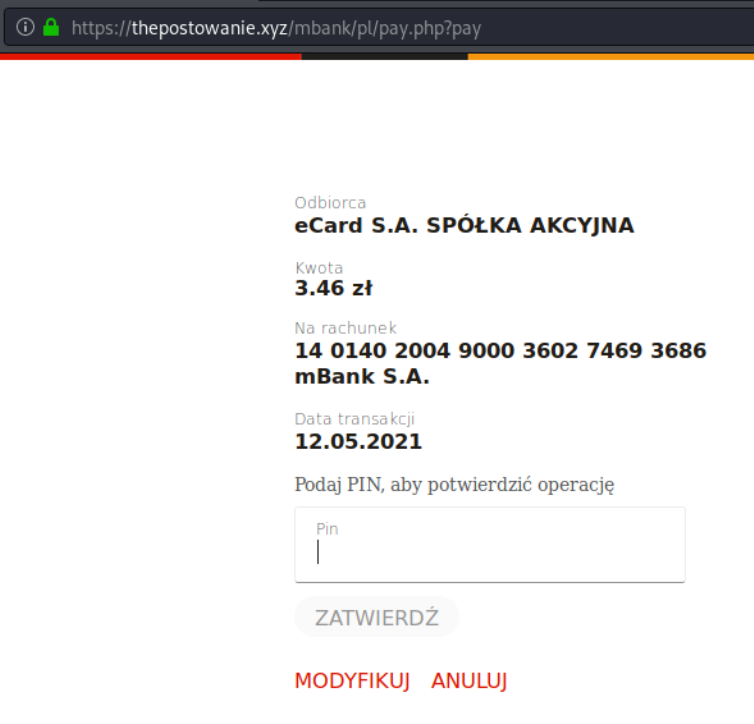

Przestępcy proszą bowiem o podanie dwóch kluczowych kodów. Najpierw PINu, „uwalniającego” blokadę drugiego ciągu cyfr, a po jego wpisaniu - finalnego kodu, aktywującego aplikację mobilną. Po drodze automatyczny konsultant WIELOKROTNIE komunikuje (do znudzenia wręcz), że kody te służą on do aktywacji aplikacji i by nie podawać ich NIKOMU, wpisując na klawiaturze telefonu (!) i w aplikacji! To miało ukrócić praktyki przestępców, ale skoro wciąż atakują m.in. klientów mBanku należałoby założyć, że nawet takie ostrzeżenie nie zawsze działa!

Uważajcie i ostrzeżcie mniej technicznych członków rodziny/znajomych. Ja wiem, że słuchanie IVRów potrafi być ekstremalnie nudne, ale gdy idzie o transakcje finansowe

słuchamy dokładnie i szczegółowo, co do nas mówi automat!

Taka ostrożność wystarczy, by nie zostać oszukanym w opisywanym przeze mnie schemacie.

Kto za tym stoi?

Wiele wskazuje na to, że ataki „na faktury” to kolejny odłam wschodni grup cyberprzestępczych, które wydają się celować w dominację na polskim rynku. Starając się co najmniej iść krok w krok z nimi (czasami udaje się nawet wyprzedzać kryminalistów) sporo widzimy, choćby nie tylko zbieżność modus operandi z atakami „na Allegro”, czy „na OLX”, ale także zbyt bliskie podobieństwa w zakresie używanej infrastruktury. Na poprawę skuteczności może wpłynąć też fakt, iż oszuści zaczęli wysyłać phishingowe SMSy z polskich numerów (wcześniej przychodziły m.in. z niemieckiej numeracji +49).

Utrudnieniem dla zespołów bezpieczeństwa może być też fakt, iż do kradzieży używana jest niestandardowa infrastruktura. Nie mamy do czynienia z klasycznym botnetem, kierowym przez oszusta sprzed peceta. Analiza ruchu sieciowego wskazuje, iż strony przestępców komunikują się z nimi za pośrednictwem protokołu aplikacji Telegram. To rozwiązanie, używane często w społeczeństwach totalitarnych. Utrudnia ono służbom specjalnym dotarcie do nadawców wiadomości, ale także zespołom bezpieczeństwa wyśledzenie cyfrowych napastników. Na szczęście mamy też inne sposoby. Również te, które całkiem niedawno opisywałem.

No i bloga, za pośrednictwem którego możemy ostrzec Was i poprosić, byście przekazali tę wiedzę wszystkim, co do których obawiacie się, że mogliby dać się oszukać. I oczywiście nie sugerujcie się tym, że aktualna kampania jest na PGE - przestępcy mogą za kolejnym razem wybrać zupełnie inną firmę. Chodzi o schemat działania, który naprawdę warto zapamiętać.

Michał Rosiak

Michał Rosiak

Komentarze

Masakra jak czasem można dać się wystawić złodziejaszkom. Trzeba naprawde uważać, bo w pędzie życia można dać się okraść.

Odpowiedztest

OdpowiedzZ dwóch numerów, dzień po dniu,otrzymałem takiego smsa jak wspomniany w artykule.

OdpowiedzJak chcecie wrzuce je tutaj.