(nie)Bezpieczna Sieć wraca! Higiena haseł

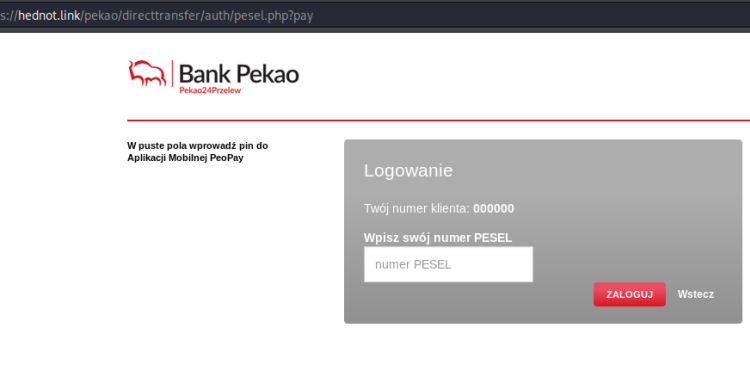

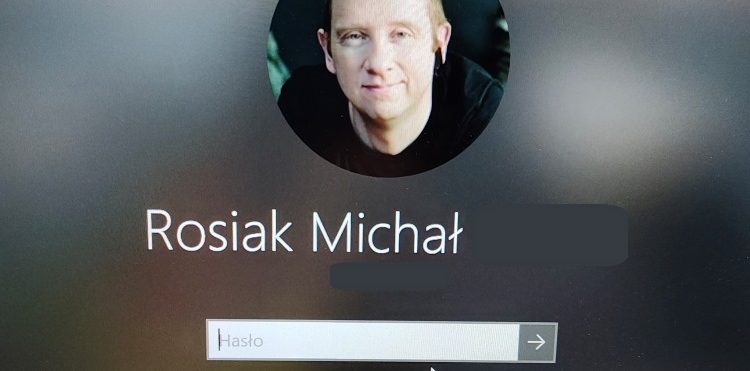

Prawie 3 lata! Tyle minęło od ostatniego odcinka (nie)Bezpiecznej Sieci. Pora wrócić na łamy, tym bardziej, że od pierwszego odcinka, opublikowanego 8 lat temu (!) sporo się zmieniło. Higiena haseł. Choć już od sporego czasu mówimy o tym, że zbliża się czas rzeczywistości bez haseł, wciąż uruchamiając komputer, czy logując się do aplikacji, musimy wpisywać …