Czasem i mnie zdarza się wymyślić jakiś clickbaitowy tytuł :), ale gdy odsuniemy na bok żarty, okaże się, że ma on sporo sensu. Wpadłem bowiem ostatnio na ciekawe badanie, przeprowadzone na zlecenie firmy 3M. Dam sobie rękę uciąć, że badanie przeprowadzane z założoną tezą, biorąc pod uwagę, że zleceniodawca produkuje m.in. filtry na ekran monitora, uniemożliwiające osobom postronnym zobaczenie, co też tam wypisujemy. Ale nie zmienia to faktu, że badanie to bezdyskusyjnie zwraca uwagę na problem, którego wielu z nas nie widzi...

Wystarczy 15 minut

Dla zwykłych internautów - dokładne przyglądanie się potencjalnym phishingowym mailom. Dla firmowych specjalistów od procedur - polityki bezpieczeństwa haseł. Dla tych zajmujących się techniczną stroną cyberbezpieczeństwa - firewalle. I wiecie co? To wszystko o kant... tzn. i tak się nie przyda, gdy przestępca mimochodem stanie za nami i zobaczy jakie hasło wpisujemy.

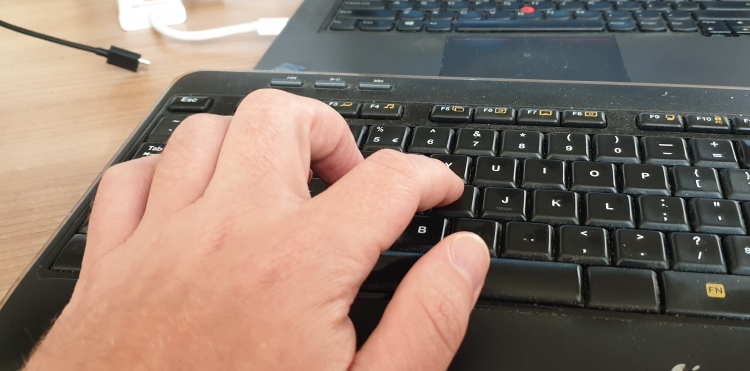

Przyznajcie się sami przed sobą - czy zawsze wpisując hasło patrzycie, czy ktoś się Wam nie przygląda? Mnie w pracy akurat przychodzi to łatwo, bo za plecami mam kaloryfer i ścianę :), ale co gdy pracujemy zdalnie? Żyjemy w czasach, w których niczym nienormalnym nie jest otwarty laptop w bistro, kawiarni, czy przestrzeni co-workingowej. A tam, logując się, czy zestawiając połączenie VPN, mało kto patrzy za siebie... Tymczasem, według badania Instytutu Ponemon, zleconego przez Visual Privacy Advisory Council i wspominane 3M, w 45% badanych przypadków od spojrzenie na monitor i ręce ofiary do wpisania w odpowiednie miejsce przejętych poświadczeń logowania minęło zaledwie 15 minut!

Do phishingu jeden krok

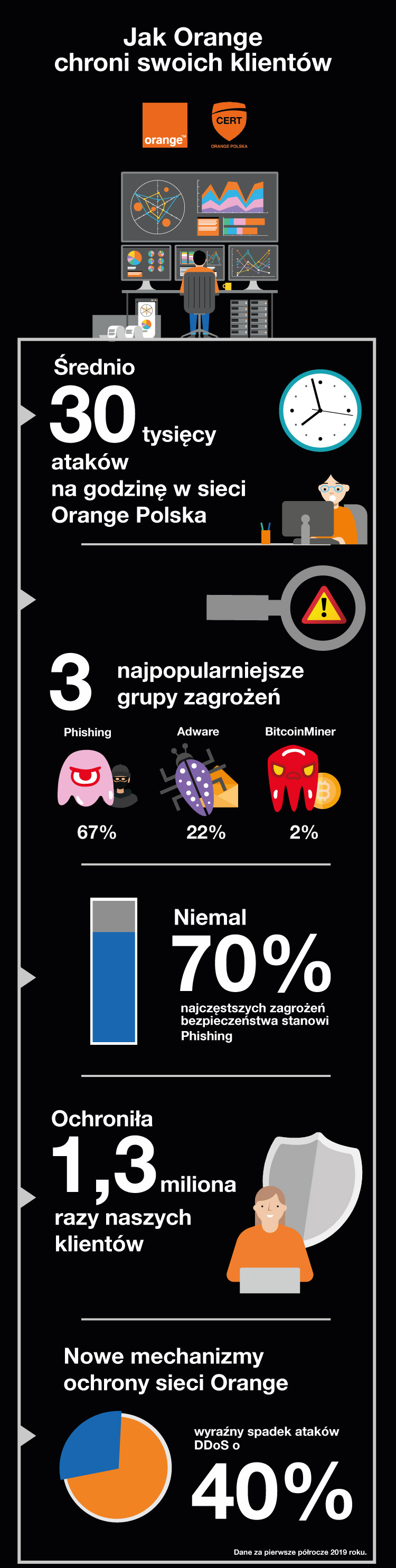

Kwestia "shoulder surfingu" i ogólnie niefrasobliwości idealnie wpisuje się w trwające obecnie kampanie, rozsiewające trojana Emotet. Będące ich źródłem maila przychodzą z maili udających adresy osób, z którymi korespondujemy. Co więcej, są... odpowiedziami na faktyczne mailowe konwersacje, co tym bardziej może zmylić ofiarę (na stronie CERT Orange Polska przeczytacie bardziej szczegółowy opis). Skąd przestępcy mają dostęp do takich wiadomości? Ano stąd, że musieli dostać się do skrzynek "nadawców". A jak się do nich dostali? Mogli przy pomocy złośliwego oprogramowania, a mogli po prostu zerknąć w kawiarni na to, jak się logowałeś/aś...

Jak na lunchu - to nie w pracy

Oczywiście Emotet i pokrewne to tylko jeden ze sposobów, w jaki przestępcy mogą wykorzystać naszą niefrasobliwość. By wykraść tajne dane z korporacji, nie trzeba włamywać się do komputera jej prezesa. Wystarczy znaleźć jeden słaby punkt, na najniższym szczeblu. Takim punktem może być jeden pracownik, który podczas przerwy lunchowej w pobliskim centrum handlowym nie zdejmie wiszącego na wierzchu identyfikatora z nazwiskiem, poskarży się podczas głośnej rozmowy z kolegami na złych ludzi z konkurencyjnego wydziału, aż wreszcie nie zauważy, logując się do sieci podczas szybkiego obiadu, że nie tylko on widzi wpisywany przez siebie login i hasło.

Nie namawiam Was do wpadania w obsesję i manię prześladowczą. Ale sami przyznacie, że warto być świadomym tego typu zagrożeń.

Michał Rosiak

Michał Rosiak

Kasia Barys

Kasia Barys

Komentarze

A dlaczego nie namawiasz? 😉 Paranoja to wbrew pozorom zdrowy objaw w dzisiejszych czasach.

Odpowiedz