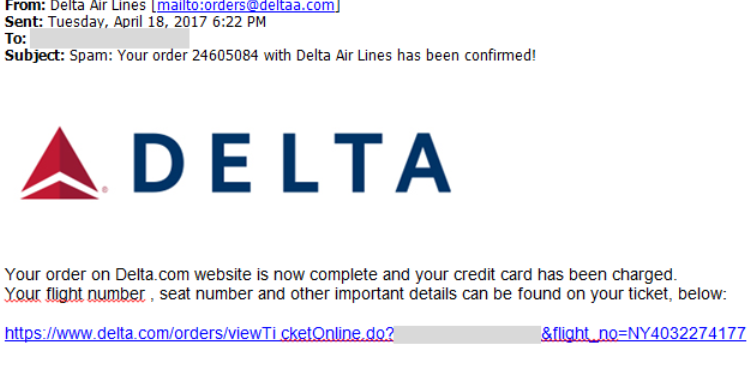

To nie jest Twój bilet lotniczy!

Pamiętacie, jak Wam kiedyś pisałem, żeby ten, kto nie dostał nigdy phishingu, pierwszy rzucił kamieniem? Nie zamierzałem być pierwszy i teraz już na pewno nie będę, bo ostatnio dostałem maila o mojej rezerwacji z Delta Airlines. Muszę wspominać, że do USA się nie wybieram? Cyber-przestępcy się nudzą, a efektem jest coraz bardziej wyrafinowana twórczość. W …